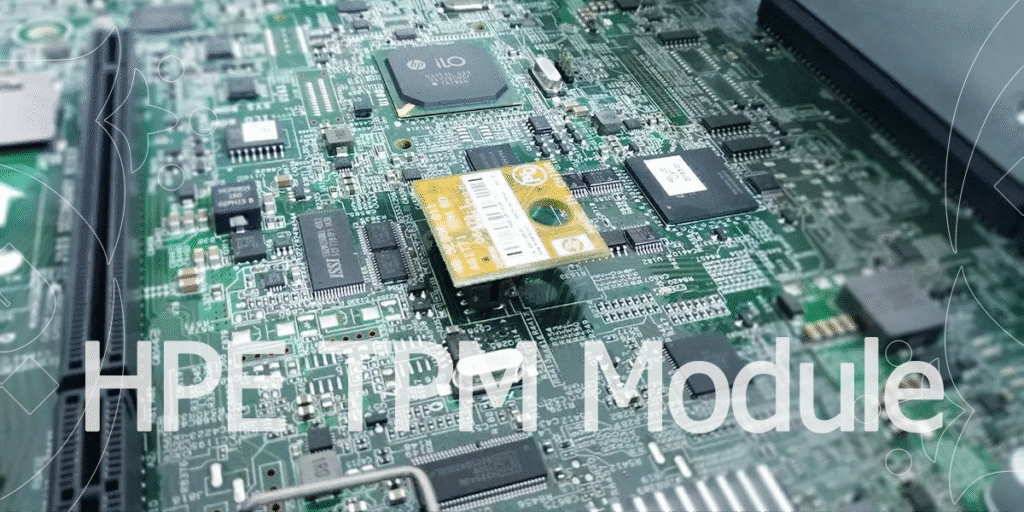

ماژول TPM یا Trusted Platform Module یک تراشه سختافزاری امنیتی است که برای فراهم کردن قابلیتهای رمزنگاری پیشرفته در سطح سختافزار طراحی شده است. این ماژول بهصورت فیزیکی روی مادربرد سرور نصب میشود و کلیدهای رمزنگاری، گواهیهای دیجیتال و اطلاعات حساس مربوط به فرآیند بوت و احراز هویت سیستم را در خود ذخیره میکند. هدف اصلی TPM، ایجاد یک پایه اعتماد سختافزاری است تا از دستکاری سیستمعامل، بدافزارها و حملات فیزیکی جلوگیری شود. در محیطهای سازمانی و دیتاسنترها، استفاده از TPM برای اجرای قابلیتهایی مانند Secure Boot، BitLocker Drive Encryption، و تایید هویت مبتنی بر سختافزار ضروری است. در این مقاله به معرفی ماژول TPM می پردازیم و نکات مهم رفع خطاهای TPM در سرور Hp را بررسی می کنیم.

ماژول TPM چیست؟ معرفی TPM 1.2 و TPM 2.0

در سرورهای سازمانی، TPM ابزار حیاتی برای پیادهسازی ویژگیهایی نظیر Secure Boot، رمزنگاری سطح دیسک با BitLocker، محافظت از کلیدهای SSL/TLS، و مدیریت هویت دیجیتال است. در سناریوهای پیشرفتهتر، این ماژول در کنار فناوریهایی مانند HPE Secure Encryption و HPE iLO نقش اساسی در محافظت از دادهها در برابر تهدیدات سایبری ایفا میکند. وجود TPM در سرورها به مدیران فناوری اطلاعات این امکان را میدهد که کنترل دقیقتری بر روی سطح دسترسی، رمزنگاری دادهها و احراز هویت ماشینها داشته باشند؛ قابلیتی که در محیطهای تجاری حساس و مقرراتمحور مانند بانکها، مراکز داده و نهادهای دولتی اهمیت بالایی دارد.

نسخههای مختلفی از TPM توسعه یافتهاند، اما دو نسخه اصلی که در سرورها و رایانههای مدرن استفاده میشوند TPM 1.2 و TPM 2.0 هستند. TPM 1.2 ساختار سادهتری دارد و از الگوریتمهای رمزنگاری محدودتری مانند SHA-1 پشتیبانی میکند. در مقابل، TPM 2.0 از الگوریتمهای پیشرفتهتر مانند SHA-256، ECC و RSA با طول کلید بالاتر پشتیبانی کرده و انعطافپذیری بیشتری برای پیادهسازی سیاستهای امنیتی و مدیریت کلیدها فراهم میکند. سرورهای HP نسلهای جدید عمدتاً با TPM 2.0 عرضه میشوند، و برای استفاده از آن در برخی سیستمعاملها، نیاز به پیکربندی و فعالسازی در BIOS وجود دارد. انتخاب نسخه مناسب بسته به نیازهای امنیتی و سازگاری نرمافزارهای سازمانی انجام میشود.

HPE TPM Module

بررسی TPM در سرورهای HP: سازگاری، محل نصب و پیکربندی

در سرورهای HP، بهویژه سری ProLiant، ماژول TPM بهعنوان یک ماژول سختافزاری جداگانه عرضه میشود که بهصورت افزایشی (Add-on) روی مادربرد نصب میشود. این ماژول معمولاً در نزدیکی اسلاتهای حافظه یا پردازنده قرار میگیرد و بسته به مدل سرور، ممکن است نیاز به انتخاب ماژول TPM خاصی با کدهای محصول (Part Number) متفاوت باشد. برای مثال، برخی مدلها تنها با TPM 2.0 سازگارند و نصب ماژول TPM 1.2 روی آنها پشتیبانی نمیشود. علاوه بر سازگاری سختافزاری، باید نسخه سیستمعامل و کاربردهای امنیتی سازمان (مانند استفاده از BitLocker یا Secure Boot) نیز در انتخاب نسخه TPM مدنظر قرار گیرد.

پس از نصب فیزیکی ماژول، پیکربندی آن از طریق BIOS یا رابط UEFI انجام میشود. در سرورهای HP این بخش معمولاً در منوی System Security یا Advanced Options قرار دارد. مدیر سیستم باید TPM را بهصورت دستی فعال کرده و در صورت نیاز، عملیات Clear یا Provision را انجام دهد. علاوه بر این، رابط مدیریتی HP iLO نیز اطلاعات دقیقی از وضعیت TPM، فعال یا غیرفعال بودن آن، و هشدارهای امنیتی ارائه میدهد. توصیه میشود قبل از انجام هرگونه تغییر در تنظیمات TPM، بهروزرسانی Firmware سرور و مستندات HPE مربوطه بررسی شده و اقدامات امنیتی لازم مانند تهیه پشتیبان از کلیدهای رمزنگاری در نظر گرفته شود.

ارورهای رایج TPM در سرورهای HP: انواع و دلایل بروز خطا

در سرورهای HP، از جمله برند ProLiant، رایجترین خطاهای TPM شامل موارد زیر هستند: “TPM device not detected” (عدم شناسایی TPM)، “TPM data corrupted or malfunctioned” (خرابی یا فساد داده TPM)، “TPM provisioning/ownership failed” (ناموفق در اختصاص مالک یا Provision)، و هشدارهایی مانند “TPM detected during firmware update” که نشاندهنده خطر احتمالی هنگام بهروزرسانی BIOS یا Firmware است. این خطاها به دلایلی مانند خاموش بودن TPM در BIOS، ناسازگاری سختافزاری، نسخه نامناسب Firmware، مشکلات فیزیکی در تراشه یا حذف غلط دادههای کلیدی TPM رخ میدهند:

| خطا / هشدار TPM | شرح | دلایل متداول بروز |

|---|---|---|

| TPM not detected | TPM نصب یا فعال نشده و سیستم آن را نمیبیند | غیرفعال بودن در BIOS، عدم نصب یا ناسازگاری ماژول |

| TPM data corrupted/malfunctioned | داده داخلی TPM خراباند یا تراشه کار نمیکند | خطا در Firmware، قفل شدن دادهها، مشکلات فیزیکی تراشه |

| TPM provisioning/ownership failed | مقدمهسازی یا تعیین مالک TPM با شکست مواجه شد | نسخه ناسازگار TPM، دسترسی فیزیکی ناقص، BIOS قدیمی |

| Warning during firmware update | هشدار هنگام آپدیت Firmware با TPM فعال | احتمال از دست رفتن کلیدهای رمزنگاری (مثلاً BitLocker) |

HPE TPM Module

ارور TPM not detected

این خطا زمانی رخ میدهد که BIOS یا سیستمعامل به ماژول TPM دسترسی نداشته باشد. معمولاً دلیل آن غیرفعال بودن TPM در BIOS است، زیرا در برخی سرورهای HP ماژول TPM بهصورت پیشفرض غیرفعال بوده یا مخفی است. همچنین ممکن است ماژول TPM نصب نشده یا ناسازگار با مادربرد باشد، یا بهدرستی در محل خود قرار نگرفته باشد.

خطای TPM data corrupted or malfunctioned

وقتی دادههای داخلی TPM خراب شوند یا تراشه توانایی پاسخگویی نداشته باشد، این خطا ثبت میشود. ممکن است سیستم درخواست پاکسازی TPM را ارائه دهد (مثلاً پیغام “There is an issue with Trusted Platform Module (TPM) data…” شامل گزینه Reset). Firmware قدیمی یا خطا در ارتقاء BIOS میتواند باعث فساد داده شود.

پیغام TPM provisioning/ownership failed

پس از نصب یا پاکسازی TPM، فرآیندی برای تعیین «مالک» و فعالسازی آن لازم است. اگر TPM یا نسخه Firmware/BIOS آن با سیستمعامل یا سیاستهای امنیتی سازمان سازگار نباشد، عملیات provisioning ممکن است با شکست مواجه شود. برای رفع، باید BIOS/UEFI و Firmware TPM را به آخرین نسخه HPE بهروز کرد.

ارور Warning during firmware update

هنگام بهروزرسانی BIOS یا Firmware سرور بسیار پیش میآید که iLO یا سیستم پیام هشداری نمایش میدهد مبنی بر اینکه TPM شناسایی شده و ادامه ممکن است به کلیدهای رمزنگاری آسیب بزند. این هشدار بهصورت معمول ظاهر میشود و اگر BitLocker یا رمزنگاری فعال نباشد، امن است ادامه داده شود؛ در غیر اینصورت، باید BitLocker را موقتاً suspend کرد یا از کلید بازیابی استفاده نمود.

HPE TPM Module

بررسی ارور TPM در BIOS سرورهای HP

در سرورهای HP، خطاهای TPM معمولاً در فریمویر BIOS مشاهده میشوند و اغلب بهدلیل عدم فعالسازی TPM، ناسازگاری حالت بوت (Legacy/UEFI)، یا نسخه قدیمی BIOS بروز میکنند. پیامهایی مانند «TPM device not detected» یا «TPM not visible»، نشان میدهند که تراشه روی مادربرد نصب است اما سیستم قادر به شناسایی آن نیست. از طرفی، هشدارهایی مانند «TPM detected during firmware update» نیز عامل توقف فرآیند آپدیت و محافظت از کلیدهای حساس سرور هستند. برای رفع این خطاها، ابتدا TPM باید در منوی BIOS/UEFI از مسیر Security → System Security → Embedded Security Device فعال شود، سپس قالب بوت را به UEFI تغییر داده و BIOS را به آخرین نسخه رسمی HP بهروزرسانی کرد. منبع

فعالسازی TPM در BIOS

وارد BIOS شوید (معمولاً با کلید F10 یا Esc)، سپس در مسیر Security یا System Security گزینه «Embedded Security Device» یا TPM را فعال کنید. در بسیاری از مدلهای HP، TPM بهصورت پیشفرض “Hidden” و غیرفعال است و باید حالت آن را به Enabled تغییر دهید.

تنظیم حالت بوت به UEFI

TPM 2.0 نیاز به بوت در حالت UEFI دارد. اگر سرور در حالت Legacy/CSM بوت میکند، TPM شناسایی نمیشود. بنابراین در BIOS به مسیر Boot بروید و حالت بوت را از Legacy به UEFI تغییر دهید.

بهروزرسانی BIOS و فریمویر TPM

بهروزرسانی BIOS و Firmware ماژول TPM به نسخههای جدید میتواند بسیاری از خطاها را رفع کند. فایلهای جدید را از سایت رسمی HP دانلود کرده و از طریق ابزار HP Service Pack for ProLiant (SPP) یا منوی BIOS آن را آپدیت کنید.

پاکسازی (Clear) مجدد TPM

اگر TPM فعال است اما مشکلات عملکردی دارد، گزینه «Clear TPM» یا «Reset to factory defaults» را در BIOS انتخاب و تایید کنید. این گزینه دادههای قبلی مخدوش را پاک کرده و تراشه را بهصورت کارخانهای ریست میکند. توجه کنید که این عملیات ممکن است منجر به از بین رفتن کلیدهای رمزنگاریشده شود.

نظارت با ابزار iLO یا UEFI

پس از انجام تغییرات، وضعیت TPM را در مرورگر iLO یا محیط UEFI بررسی کنید تا مطمئن شوید فعال و بدون خطا است. در صورت موفقیت، پیامها یا هشدارها ناپدید میشوند و ماژول آماده انجام Boot امن، BitLocker یا دیگر قابلیتهای سختافزاری است.

روشهای تشخیص ماژول TPM خراب

در سرورهای HP، تشخیص ماژول TPM خراب یا ناسازگار معمولاً شامل بررسی همزمان فیزیکی، تنظیمات BIOS/UEFI و استفاده از ابزارهای تشخیصی HP است. اگر ماژول شناسایی نشود، یا خطاهایی مانند “TPM device not detected” نمایش داده شود، احتمال ناسازگاری سختافزاری یا سوختگی تراشه وجود دارد. بعد از نصب فیزیکی، توصیه میشود سرور را خاموش، ماژول را بیرون آورده و دوباره در جای درست نصب کنید و سپس با روشن کردن سرور وضعیت آن را چک کنید. همچنین پشتیبانی HP پیشنهاد میکند از ابزارهایی مانند Intelligent Provisioning یا HPE Insight Diagnostics برای بررسی سلامت TPM استفاده شود که اطلاعات دقیقی در مورد خطاهای Firmware یا سختافزاری ارائه میدهند.

بررسی فیزیکی و نصب صحیح ماژول

ابتدا سرور را خاموش کنید و دسترسی به مادربرد را فراهم کنید. ماژول TPM جداگانه را خارج کرده و مطمئن شوید که بهدرستی و با فشار مناسب در اسلات مخصوصش قرار گرفته است. سپس مجدداً سرور را روشن کنید و بررسی کنید که آیا BIOS آن را میبیند یا نه. این کار اغلب خطاهای ناشی از انسداد فیزیکی یا اتصال ناقص را برطرف میکند .

فعالسازی و بررسی در BIOS/UEFI

وارد BIOS یا UEFI شوید (معمولاً با F10)، به مسیر Security یا System Security بروید و اطمینان حاصل کنید گزینه TPM یا “Embedded Security Device” فعال است. اگر گزینه غیرفعال یا مخفی («Hidden») باشد، آن را به “Enabled” تغییر دهید. سپس سیستم را ذخیره و ریاستارت کرده و بررسی کنید آیا پیام خطا محو شده یا خیر.

استفاده از ابزارهای تشخیصی HP

سرورهای HP از طریق Intelligent Provisioning یا HPE Insight Diagnostics پشتیبانی شده توسط HPE Insight Remote Support این امکان را به مدیر سیستم میدهند تا سلامت ماژول TPM را بررسی کنند. این ابزارها خطاهای Firmware، ناسازگاری ورژن، یا خرابی سختافزاری را گزارش میدهند؛ بنابراین اگر بعد از بررسی فیزیکی و تنظیم BIOS خطا باقی باشد، استفاده از این ابزارهای تشخیصی توصیه میشود.

مراحل رفع خطاهای TPM

برای رفع خطاهای TPM در سرورهای HP ProLiant، ابتدا باید TPM را در BIOS/UEFI فعال کرده و بوت را در حالت UEFI تنظیم کنید، سپس BIOS و Firmware مربوط به سرور و ماژول TPM را از طریق ابزارهایی مانند HP Service Pack for ProLiant (SPP) یا Intelligent Provisioning بهروز رسانی کنید. پس از آن، اگر خطاهایی همچون TPM data corrupted یا provisioning failed مشاهده شد، گزینه «Clear TPM» یا «Reset to factory defaults» را با دقت انتخاب کنید تا TPM دادهها را پاک کرده و از ابتدا راهاندازی شود. در نهایت با بررسی وضعیت TPM در BIOS یا رابط مدیریتی iLO و استفاده از ابزار تشخیصی HPE Insight Diagnostics، میتوانید اطمینان حاصل کنید که ماژول بدون خطا و آماده بهرهبرداری است. این فرآیند بهطور کامل از مستندات HPE پشتیبانی میشود. منبع

۱. فعالسازی TPM در BIOS/UEFI

وارد محیط System Utilities یا BIOS/UEFI شوید (معمولاً با کلید F10)، به مسیر System Configuration → BIOS/Platform Configuration → Server Security → Trusted Platform Module بروید و گزینههای TPM مانند «Embedded Security Device» را به حالت Enable تغییر دهید. همچنین مطمئن شوید که وضعیت آن در خط BIOS به «Available» یا «Enabled» تغییر یافته است. این مرحله بهویژه برای TPM 2.0 و استفاده از Secure Boot ضروری است.

۲. تغییر حالت بوت به UEFI

برای شناسایی صحیح TPM، مخصوصاً نسخه 2.0، حالت بوت سرور باید روی UEFI قرار گیرد. در منوی Boot Options گزینه Boot Mode را از Legacy یا CSM به UEFI تغییر داده و تنظیم را ذخیره و سرور را Restart کنید. این تطابق حالت بوت با TPM، منجر به رفع اغلب خطاها در تشخیص و عملکرد آن میشود.

۳. بروزرسانی BIOS و Firmware ماژول TPM

با استفاده از آموزشهای HPE، فایلهای Firmware جدید (شامل BIOS و TPM Option ROM) را دانلود کرده و از ابزار HP Service Pack for ProLiant (SPP) یا Intelligent Provisioning برای بروزرسانی استفاده کنید. این بهروزرسانیها اغلب خطاهای ناشی از ناسازگاری یا باگهای Firmware را رفع میکنند.

۴. پاکسازی (Clear) مجدد TPM

اگر پس از فعالسازی و بروزرسانی، خطاهایی مانند «TPM data corrupted» رخ داد، مسیر BIOS/UEFI → Server Security → Clear TPM را انتخاب کرده و تأیید کنید. این فرایند TPM را به حالت کارخانه باز میگرداند و باعث میشود سیستم مجدداً فرآیند provisioning را انجام دهد. توجه شود که این عمل منجر به از بین رفتن کلیدهای ذخیره شده قبلی میشود. منبع

۵. بررسی وضعیت در BIOS و iLO و استفاده از ابزارهای تشخیصی

پس از انجام مراحل فوق، با بررسی وضعیت در BIOS و یا بخش Security در iLO، مطمئن شوید که TPM بدون خطا شناسایی شده است. در کنار این بررسی، میتوانید از ابزارهای HPE Insight Diagnostics یا Intelligent Provisioning برای تحلیل دقیقتر Firmware و سلامت سختافزاری ماژول استفاده کرده تا در صورت نیاز اقدامات تعویض سختافزاری را برنامهریزی نمایید

نکات امنیتی و توصیههای مهم قبل از Reset یا Clear کردن TPM

قبل از Clear یا Reset کردن TPM در سرورهای HP، مهم است که نکات امنیتی زیر را جدی بگیرید تا از خطر از دست رفتن دادهها یا کلیدهای رمزنگاریشده جلوگیری شود:

-

پشتیبانگیری کلیدها و دادههای رمزنگاریشده

پاکسازی TPM باعث حذف کامل کلیدهای تولیدشده و دادههای محافظتشده توسط آن (برای مثال BitLocker، Smart Card یا Windows Hello PIN) میشود. حتماً قبل از اقدام، نسخه پشتیبان از کلیدهای بازیابی (مثل BitLocker Recovery Key) و فایلهای مهم تهیه کنید. قبل از پاکسازی TPM، باید تمام کلیدهای میانافزار (مثل BitLocker Recovery Key یا Certificateهای TPM) را ذخیره کنید. بدون پشتیبان، دسترسی به دادههای رمزنگاریشده از بین میرود. بهویژه توصیه میشود BitLocker را suspend یا Recovery Key را ذخیره نمایید تا بعد از Clear مشکلی پیش نیاید -

تعلیق موقت سرویسهای وابسته به TPM

هر نرمافزار یا سرویس وابسته به TPM (مانند BitLocker، Windows Credential Guard، SGX یا TXT در سرورهای HP) باید قبل از پاکسازی بهطور موقت غیرفعال یا suspend شود تا در اثر clear TPM قفل نشود. اگر سرویسهایی مانند BitLocker، Credential Guard، Intel SGX یا TXT فعال هستند، باید قبل از Clear بهصورت ایمن غیرفعال یا suspend شوند. در بسیاری از سرورها، TPM برای رمزنگاری دادههای سیستمعامل یا احراز هویت استفاده میشود و پاکسازی ناگهانی باعث ناسازگاری یا قفل نرمافزارهای وابسته میشود. -

انجام Clear از طریق OS ترجیحاً ویندوز

بهترین روش، استفاده از ابزارهای ویندوز مانند tpm.msc یا PowerShell است تا با حفظ کنترل منظمی و ثبت Physical Presence، حذف انجام شود. پاکسازی مستقیم از UEFI/BIOs امکان دارد پیامهای خطری را نمایش ندهد یا هشدارهای کافی نداشته باشد. ویندوز با ابزارهایی مانند tpm.msc یا PowerShell (Clear-Tpm) امکان پاکسازی هوشمند TPM و مدیریت فرآیند Physical Presence را دارد. این روش ترجیح داده میشود، چرا که پیامها و مراحل مشخصتر هستند و احتمال خطای انسانی یا حذف تصادفی کلیدها کاهش مییابد

بررسی نهایی پس از Clear و Provision دوباره

پس از عملیات Clear TPM، سیستم باید بخوبی reboot شود و TPM بهصورت Unowned باقی بماند. سپس مراحل Provision را مجدداً انجام دهید (در BIOS/UEFI یا از طریق سیستمعامل). بعد از آن با استفاده از tpm.msc و iLO وضعیت TPM را چک کنید تا خطا یا هشدار خاصی مشاهده نشود. این مرحله تضمین میکند که سیستم امنیتی، بوت امن و رمزنگاری دادهها بدون مشکل فعال و در دسترس هستند.

جمعبندی: چگونه خطاهای TPM را مدیریت و پیشگیری کنیم؟

برای مدیریت و پیشگیری از خطاهای TPM در سرورهای HP، توصیه میشود همواره آخرین نسخههای BIOS و Firmware را بهروزرسانی کنید، TPM را بهدرستی پیکربندی و فعال نمایید، و قبل از هرگونه تغییر مهم مانند Clear یا Reset، از کلیدها و دادههای رمزنگاریشده نسخه پشتیبان تهیه کنید. همچنین بررسی دورهای سلامت TPM با استفاده از ابزارهای تشخیصی سرور و پایبندی به نکات امنیتی موجب کاهش ریسک بروز خطاهای غیرمنتظره میشود. برای دریافت مشاوره تخصصی، خرید سرور از یاقوت سرخ و تجهیزات اورجینال اچ پی مرتبط با بهترین کیفیت و پشتیبانی، با کارشناسان ما در تماس باشید و از خدمات حرفهای ما بهرهمند شوید.

HPE TPM Module