در جهان امروز که تهدیدات سایبری پیچیدهتر و پرشتابتر شدهاند، مدیریت اطلاعات و رویدادهای امنیتی (SIEM) به عنوان سنگبنای لایه عملیاتی امنیت شبکه مطرح است. SIEM با گردآوری متمرکز لاگها و رخدادهای امنیتی از منابع مختلف، تحلیل همبستگی، هشداردهی و پشتیبانی از پاسخ به حادثه، امکان دید یکپارچه و واکنش سریع به تهدیدات را میسر میسازد. در چارچوب راهکار کلی امنیت سازمانی، SIEM نقش کمکی حیاتی دارد: نه جایگزینی ابزارهای امنیتی نقطهای، بلکه حلقهای که دادههای امنیتی را پیوند میدهد، نقاط کور را کاهش میدهد و به تصمیمگیری هوشمند مبتنی بر شواهد کمک میکند. این راهنما برای مدیران فناوری اطلاعات در حال پیشرفت (IT Manager on the Rise) طراحی شده است — کسانی که تجربه چند ساله در مدیریت شبکه، سیستمها یا مشاوره دارند و قصد دارند با درک عمیقتر SIEM، بتوانند انتخاب، استقرار و بهرهبرداری مؤثر از این تکنولوژی را در سازمان خود هدایت کنند. پیشنیاز مطالعه این راهنما دانشی مقدماتی از شبکه، سیستمعاملها، زیرساختهای سرور و اصول امنیت اطلاعات است.

SIEM چیست؟

SIEM = SIM + SEM

جدول مقایسه SIM vs SEM vs SIEM

| ویژگی / جنبه | SIM | SEM | SIEM |

|---|---|---|---|

| تمرکز زمانی (Time-Focus) | دادههای تاریخی، تحلیل بلندمدت | رخدادها و رویدادها بهصورت Real-Time یا نزدیک Real-Time | ترکیبی: هم دادههای تاریخی هم نظارت زمان واقعی |

| هدف اصلی | گزارشدهی، تحلیل روند، نیازهای تطبیق/انطباق (Compliance) | شناسایی فوری تهدیدات، هشدار، واکنش سریع | دید کامل، هم پیشگیری و هم واکنش |

| حجم داده و ذخیرهسازی | ذخیرهسازی بالا، آرشیو | حجم کمتر نسبت به SIM، بیشتر تمرکز روی وقوعها | باید مقیاسپذیر باشد تا هم زمان واقعی را پشتیبانی کند و هم آرشیو |

| همبستگی رخدادها | معمولاً کمتر (گزارشهای منظم، تحلیل روند) | قویتر — ربط رویدادها برای تشخیص الگوهای حمله | هسته اصلی: موتور همبستگی پیچیده بین دادههای مختلف از منابع متفاوت |

| هشداردهی و واکنش | معمولاً در سطح گزارش و تحلیل | هشدار فوری و پاسخ سریع | ترکیب هشداردهی زمان واقعی + تحلیل پس از حادثه برای بهبود سیستم |

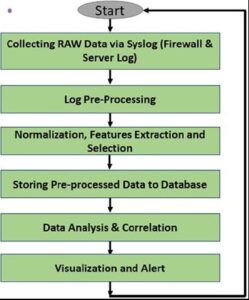

اجزاء فنی در یک سیستم SIEM

در یک سیستم SIEM اجزاء فنی متعددی با هم کار میکنند تا دادههای خام امنیتی را به بینش قابل استفاده تبدیل کنند. این اجزاء شامل جمعآوری لاگها، پردازش و یکپارچهسازی دادهها (نرمالسازی)، همبستگی رخدادها، تحلیل و هشداردهی، ارائه داشبوردها و گزارشها و همچنین ذخیرهسازی بلندمدت برای بازرسیهای آینده است.

جمعآوری لاگها (Log Collection)

وظیفه این بخش، گردآوری لاگها و رخدادها از منابع متنوع مانند سرورها، فایروالها، تجهیزات شبکه، اپلیکیشنها و سیستمعاملها است. این کار میتواند از طریق عامل (agent) نصبشده در هر منبع، یا به صورت push یا pull انجام شود. لاگها باید با اطمینان ارسال شوند (امنیت انتقال) و دادههای غیرضروری فیلتر شوند تا بار سیستم کنترل شود.

نرمالسازی و همسانسازی دادهها (Normalization)

چون منابع مختلف، قالبهای متفاوتی برای لاگ دارند (فرمتهای متفاوت، میدانها با نامهای متغیر)، SIEM باید دادهها را به قالب یکسانی تبدیل کند (استخراج فیلدهای کلیدی، همسانسازی زمان، تبدیل قالبها). نرمالسازی امکان انجام مقایسه، تحلیل و همبستگی بین دادههای دریافتی از منابع گوناگون را فراهم میآورد.

همبستگی رویدادها (Correlation)

در این مرحله، SIEM با استفاده از قوانین از پیش تعریفشده یا سفارشی، رخدادهای مربوطه را به هم مرتبط میکند تا الگوهای حمله یا رفتارهای مشکوک را شناسایی کند.

به عنوان مثال، مجموعهای از رخدادها که به تنهایی بیاهمیتاند، ممکن است وقتی کنار هم قرار بگیرند، نشانه حملهای چند مرحلهای باشند.

تحلیل، هشدار و تشخیص تهدید

پس از همبستگی، دادهها با الگوریتمها، شاخصهای آماری، مدلهای پیشبینی یا هوش تهدید تحلیل میشوند تا تهدیدات بالقوه کشف شوند. وقتی الگوی مشکوکی شناسایی شود، سیستم هشدار صادر میکند به تیم امنیتی یا وارد روند پاسخ خودکار میشود.

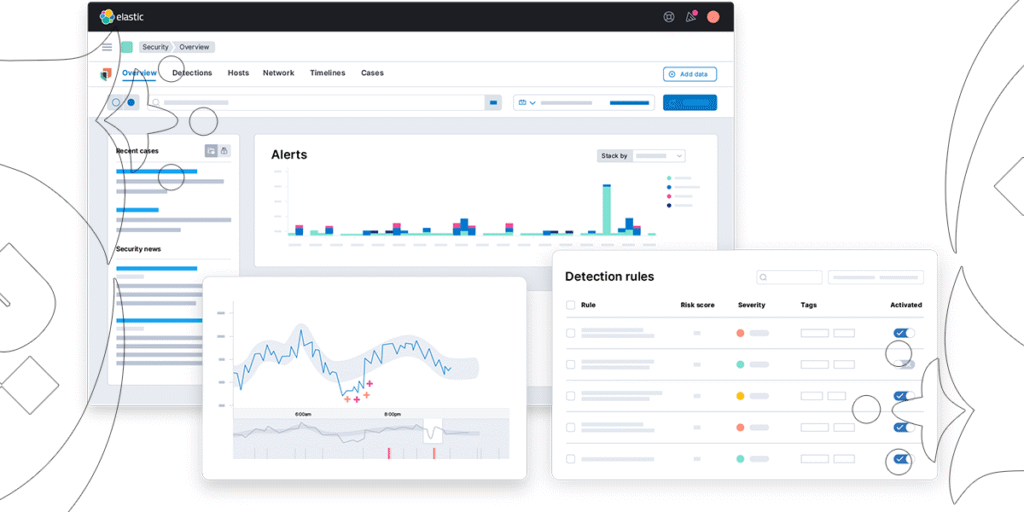

داشبوردها، گزارشها و پاسخ به حادثه

نتایج تحلیل و وضعیت امنیتی بر روی داشبوردهای تعاملی نمایان میشوند تا مدیران و تحلیلگران بتوانند وضعیت را به سرعت ببینند. گزارشها برای اهداف مدیریتی، تطبیق (compliance) و ارائه به ذینفعان تولید میشوند. در کنار آن، روند پاسخ به حادثه (Incident Response) مدیریت میشود: از بررسی اولیه تا کنترل و بازگردانی.

ذخیرهسازی بلندمدت و بازیابی (Retention / Forensics)

بخشی از لاگهای پردازششده برای مدت طولانی ذخیره میشوند تا در هنگام رخدادها یا نیازهای قانونی، بتوان بازرسی، تحلیل پسینی (forensic) و بازسازی زنجیره رویدادها را انجام داد. سیاستهای نگهداری باید تنظیم شوند (چه دادهای تا چه زمانی بماند)، و در برخی مواقع دادهها برای صرفهجویی فشرده یا آرشیو میشوند.

نسلهای SIEM: کلاسیک، نسل بعدی (Next-Gen SIEM) و مفهوم SIEM مبتنی بر Cloud / SaaS

درگذشته، SIEMهای کلاسیک یا سنتی عمدتاً بر جمعآوری لاگها، ذخیرهسازی و تحلیل آنها با قواعد از پیش تعریفشده (rule-based detection) تکیه داشتند؛ آنها معمولاً بر زیرساختهای داخلی (on-premises) مستقر میشدند و با حجم زیاد لاگها و نیاز به تنظیم و بهینهسازی دستی قوانین، با مشکلات مقیاسپذیری، تأخیر در تشخیص و نرخ نسبتاً بالای هشدارهای مثبت کاذب (false positives) روبهرو بودند. نسل بعدی SIEM (“Next-Gen SIEM”) با بهکارگیری معماری ابری یا ترکیبی (cloud / hybrid / multi-cloud)، ابزارهای هوشمند مانند یادگیری ماشین (machine learning)، تحلیل رفتاری کاربران و موجودیتها (UEBA)، و ادغام با فیدهای هوش تهدید (threat intelligence feeds) ساخته شدهاند تا تشخیص تهدیدات جدید، ناشناخته یا پیچیده را بهبود دهند، زمان پاسخ را کاهش دهند و توان عملیاتی مراکز عملیات امنیتی (SOC) را بالا ببرند.

افزوده شدن UEBA، هوش تهدید، یادگیری ماشینی

در زمینه افزوده شدن UEBA، هوش تهدید، و یادگیری ماشینی، UEBA تحلیل رفتاری کاربران و دستگاهها (entities) را امکانپذیر میکند؛ این قابلیت نظارت بر الگوهای عادی و تشخیص انحرافات را دارد، حتی اگر حمله بر اساس الگوهای امضاءشده (signature-based) نباشد. هوش تهدید (Threat Intelligence) به SIEM دادههایی میدهد که از منابع خارجی بهدست آمدهاند — مثلاً شاخصهای شناختهشده از حملات، آسیبپذیریها یا خطرات روز صفر — که در ترکیب با دادههای داخلی کمک میکند پیامدها سریعتر تشخیص داده شوند. یادگیری ماشینی هم به SIEM اجازه میدهد که از تحلیل آماری و یادگیری الگوهای تاریخی برای ایجاد مدلهایی استفاده کند که هشدارها را اولویتبندی و نرخ مثبت کاذب را کاهش دهند و تهدیدات ناشناخته را شناسایی کنند.

بیشتر بخوانید: رادیوس سرور چیست؟ از معرفی بهترین نرمافزار Radius تا مانیتورینگ آن

نقش XDR / SOAR در تعامل با SIEM

نقش XDR (Extended Detection and Response) و SOAR (Security Orchestration, Automation, and Response) در تعامل با SIEM بسیار مهم است. XDR تمرکزش بر گسترش مرزهای تشخیص و پاسخ است — علاوه بر منابع لاگ سنتی، منابعی مانند نقاط پایانی (endpoints)، شبکه، اپلیکیشنهای ابری و هویتها را هم میکاود و با تحلیل پیشرفته و همبستگی تلمتری، دید کلیتر از تهدیدها ارائه میدهد. SOAR اما وظیفه اتوماسیون عملیات امنیتی را بر عهده دارد: تعریف Playbookها برای پاسخ خودکار به هشدارها، هماهنگی بین ابزارها، تسریع فرآیندهای تکراری و کاهش بار کاری تیم امنیتی. هنگامی که SIEM تشخیص میدهد یک تهدید وجود دارد، SOAR میتواند بخش بزرگی از واکنش را به صورت خودکار انجام دهد. همکاری این سه — SIEM برای جمعآوری، تحلیل و هشدار، XDR برای گسترش دید و تشخیص در نقاط بیشتر، و SOAR برای واکنش سریع و اتوماتیک — منجر به بهبود چشمگیر زمان پاسخ، کاهش خطاهای انسانی و بهبود کارایی کلی ساختار امنیت سازمانی میشود.

مزایا، محدودیتها و ریسکهای پیادهسازی SIEM

SIEM امکان بهدست آوردن دید یکپارچه و متمرکز نسبت به امنیت کل شبکه و زیرساخت را فراهم میکند؛ با گردآوری و همبستگی لاگها از منابع متعدد، سازمان میتواند تصویری کامل از وضعیت امنیتی داشته باشد، نه صرفاً نقطهبهنقطه. یکی از بزرگترین ارزشهای SIEM، شناسایی تهدیدات پیشرفته و رفتارهای غیرعادی است—با استفاده از موتور همبستگی و تحلیل رفتار، تهدیدهای ناشناخته یا پیچیده قابل تشخیص خواهند بود. افزون بر این، SIEM با تسهیل پاسخ سریع به حادثه (با هشدارهای نزدیک به زمان وقوع و تحلیل فوری) میتواند خسارات را کاهش دهد. همچنین در زمینه انطباق با الزامات قانونی و استانداردهای امنیتی (مثل PCI, HIPAA, GDPR و غیره) کمک بزرگی است؛ گزارشدهی خودکار، آرشیو لاگ و شفافیت در فعالیتهای امنیتی، بخشهایی از ارزش انطباقی آن هستند.

- دید یکپارچه بر امنیت شبکه و زیرساخت

- شناسایی تهدیدات پیشرفته و رفتارهای غیرعادی

- پاسخ سریع به حادثه و کاهش خسارات

اما در عین حال پیادهسازی SIEM محدودیتها و ریسکهایی دارد. یکی از مهمترین چالشها حجم بسیار زیاد دادهها (Log Flood) است که هزینه ذخیرهسازی و پردازش را به شکلی چشمگیر افزایش میدهد. همچنین تولید هشدارهای غیرضروری (False Positives) زیاد، باعث خستگی تحلیلگران و احتمال نادیده گرفتن هشدارهای واقعی میشود. برای رسیدن به کارایی مطلوب، تنظیم دقیق قوانین و نیاز به نیروی متخصص وجود دارد که هزینه و زمان راهاندازی را بالا میبرد. مقیاسپذیری در محیطهای توزیعشده یا محیطهایی که به سرعت رشد میکنند نیز یک چالش بزرگ است. در نهایت، هزینه کل مالکیت (TCO) شامل هزینههای نرمافزار، سختافزار، نگهداری، بهروزرسانی و منابع انسانی میتواند برای برخی سازمانها سنگین شود. برای کاهش این چالشها، راهکارهایی مانند فیلتر کردن دادههای غیرضروری از ابتدا، لایهبندی حساسیتها (تنظیم آستانهها) و بهینهسازی قوانین همبستگی پیشنهاد میشوند تا فشار به سیستم کاهش یابد و کیفیت هشدارها بهبود پیدا کند.

- تولید حجم بسیار زیاد داده (Log Flood) و هزینه ذخیرهسازی

- تعداد زیاد هشدارهای غیرضروری (False Positives)

- نیاز به تنظیم دقیق قوانین، منابع انسانی متخصص

- مقیاسپذیری در زیرساخت توزیعشده

- هزینه کل مالکیت (TCO) و هزینه پنهان

Siem software

بیشتر بخوانید: Overheating سرور HP چیست؟ علت داغ شدن سرور و تشخیص و رفع آن

معیارها و شاخصهای انتخاب بهترین نرمافزار SIEM

برای انتخاب یک نرمافزار SIEM مناسب، باید معیارهای متعددی در نظر گرفته شوند تا سیستم نه فقط قابلیت فنی داشته باشد، بلکه متناسب با نیازهای عملیاتی، امنیتی، بودجه و ساختار زیرساخت سازمان باشد. از مهمترین شاخصها: معماری و مدل استقرار (on-premise، cloud-native، hybrid) تا مطمئن شویم که SIEM بتواند با رشد سازمان مقیاسپذیر بماند؛ مقیاسپذیری و عملکرد در میزان ورودی داده (throughput) و تأخیر زمانی (latency) در پردازش و هشدارها؛ قابلیت یکپارچگی با منابع زیرساخت شامل انواع سیستمعاملها، دستگاههای شبکه، اپلیکیشنها و منابع ابری، که اگر پوششدهی کامل نباشد، نقاط کور ایجاد میشود؛ پردازش همبستگی و قوانین آماده، همچنین هوش تهدید و یادگیری ماشینی که در نسلهای جدید SIEM ضروریاند؛ مدیریت هشدار و کاهش نویز برای جلوگیری از overload تیم امنیتی با False Positives؛ همچنین امکانات پاسخ خودکار (Automation / SOAR) برای تسریع واکنش به حادثه؛ جستجو، کاوش و تحلیل forensic برای بررسی دقیق بعد از حادثه؛ داشبورد و گزارشدهی قابل سفارشی برای مدیریت، انطباق با مقررات، و نظارت مدیریتی؛ امنیت دادهها، دسترسی، ضمانت ادله (integrity) برای رعایت حریم خصوصی و تعهد قانونی؛ هزینه کل مالکیت شامل لایسنس، سختافزار، نگهداری، زیرساخت؛ پشتیبانی فنی، خدمات پس از فروش، جامعه کاربری و اکوسیستم افزونهها برای رشد، رفع مسائل و دریافت بهروزرسانی؛ و در نهایت بازخورد کاربران و رتبهبندیها بر اساس تجارب مشابه در بازار تا بدانید انتخابتان در عمل چگونه عمل کرده است.

جدول معیار های انتخاب بهترین نرم افزار SIEM

| معیار | پرسش کلیدی برای ارزیابی | مقدار یا ویژگی نمونه مطلوب |

|---|---|---|

| معماری و مدل استقرار | آیا محصول امکان استقرار On-Premises، یا Cloud/SaaS، یا Hybrid را دارد؟ | مدل ترکیبی با گزینه Cloud-native برای مقیاسپذیری و انعطاف |

| مقیاسپذیری و عملکرد | چه مقدار داده در ثانیه وارد میشود؟ تأخیر هشدار چقدر است؟ | توانایی پردازش میلیونها رویداد در ثانیه، تأخیر کمتر از چند دقیقه یا نزدیک Real-Time |

| قابلیت یکپارچگی منابع | آیا ادغام با فایروالها، EDR، اپلیکیشنهای سفارشی و Cloud وجود دارد؟ | تعداد اتصالات آماده (connectors) بالا، API قابل توسعه |

| قوانین همبستگی / هوش تهدید | آیا قوانین آماده، فریمورک تهدید، یادگیری ماشینی برای تشخیص انحرافی دارد؟ | موتور UEBA، فید تهدیدات خارجی بهروز، قواعد قابل سفارشی کردن |

| کاهش نویز / مدیریت هشدار | چه مکانیزمهایی برای کاهش False Positives دارد؟ | فیلترهای پیشپردازش، آستانهها قابل تنظیم، تطبیق با رفتار سازمانی |

| پاسخ خودکار به حادثه | آیا امکان تعریف Playbook، واکنش خودکار به تهدیدات وجود دارد؟ | یکپارچگی SIEM با SOAR یا امکانات مشابه |

| جستجو و تحلیل forensic | ابزارهای جستجوی پیشرفته و امکان نگهداری دادههای خام برای بررسی دقیق بعدی | زبان جستجوی منعطف، آرشیو دادهها، قابلیت بازیابی دادههای قدیمی |

| داشبورد و گزارشدهی | آیا گزارشهای انطباق قانونی آماده دارد؟ سطح سفارشیسازی داشبورد چگونه است؟ | قالبهای GDPR, PCI DSS و غیره، داشبورد تعاملی و قابل تنظیم |

| امنیت و تضمین دادهها | آیا لاگها محافظت شده، دسترسیها کنترل شده، قابلیت مدرک بودن دادهها وجود دارد؟ | رمزنگاری دادهها، امضای دیجیتال لاگ، Audit Trail |

| هزینه و مدل قیمتگذاری | هزینه لایسنس، هزینه بر اساس حجم ingestion، هزینه نگهداری | مدل شفاف قیمت، قابلیت مقیاس خطی هزینه با رشد دادهها |

| پشتیبانی و خدمات پس از فروش | آیا پشتیبانی شبانهروزی دارد؟ آیا خدمات مشاوره یا نصب بهینه دارد؟ | SLAs روشن، خدمات محلی، فورمها و جامعه کاربری فعال |

| تجربه کاربران / رتبهبندی | بررسی گزارشها، نقدهای کاربران، مقایسه TCO در شرایط مشابه سازمانی | بررسی Gartner, Forrester, نقدهای عملیاتی در سازمانهای متوسط |

بررسی و مقایسه بهترین ابزارهای SIEM

در انتخاب ابزار SIEM مناسب برای سازمانهای متوسط، باید نیازهای خاص سازمان، منابع فنی موجود، و بودجه در نظر گرفته شود. ابزارهای تجاری ممکن است امکانات پیشرفتهتری ارائه دهند، اما هزینه بالاتری دارند. ابزارهای متنباز و کمهزینه ممکن است نیاز به منابع فنی بیشتری داشته باشند، اما میتوانند گزینههای مناسبی برای سازمانهای با بودجه محدود باشند. در ادامه، مقایسهای مختصر و مفید از بهترین ابزارهای SIEM در سال ۲۰۲۵ آماده شده است. این مقایسه شامل ابزارهای تجاری و متنباز است و با توجه به نیازهای سازمانهای متوسط تنظیم شده است.

ابزارهای تجاری (Commercial SIEM)

| ابزار SIEM | نقاط قوت | نقاط ضعف | مناسب برای سازمانهای متوسط |

|---|---|---|---|

| Splunk | مقیاسپذیری بالا، داشبوردهای سفارشی، تحلیل پیشرفته | هزینه بالا، پیچیدگی در پیکربندی اولیه | بله |

| IBM QRadar | یکپارچگی با Threat Intelligence، تحلیل دقیق، مقیاسپذیری | راهاندازی پیچیده، نیاز به منابع فنی زیاد | بله |

| Exabeam | استفاده از UEBA، تحلیل رفتار، کاهش هشدارهای کاذب | نیاز به تنظیمات اولیه، هزینه بالا | بله |

| LogRhythm | یکپارچگی با SOAR، مدیریت رویداد، گزارشدهی قوی | پیچیدگی در یادگیری، نیاز به تنظیمات دقیق | بله |

| LogPoint | رابط کاربری ساده، هزینه مناسب، مقیاسپذیری خوب | قابلیتهای محدود در تحلیل پیشرفته | بله |

| FortiSIEM | یکپارچگی با Fortinet، مقیاسپذیری، هزینه مناسب | نیاز به منابع فنی، محدودیت در تحلیل پیشرفته | بله |

ابزارهای متنباز و کمهزینه

| ابزار SIEM | نقاط قوت | نقاط ضعف | مناسب برای سازمانهای متوسط |

|---|---|---|---|

| Elastic Stack (ELK) | مقیاسپذیری بالا، داشبوردهای سفارشی، هزینه پایین | نیاز به پیکربندی پیچیده، نیاز به منابع فنی | بله |

| Wazuh | یکپارچگی با OSSEC، تحلیل رفتار، هزینه پایین | نیاز به تنظیمات پیچیده، محدودیت در مقیاسپذیری | بله |

| Security Onion | مجموعهای از ابزارهای امنیتی، رایگان | پیچیدگی در راهاندازی، نیاز به منابع فنی زیاد | بله |

| OSSEC | سبک و سریع، رایگان، مناسب برای محیطهای کوچک | قابلیتهای محدود در تحلیل پیشرفته | بله |

نقاط قوت، معایب و مناسب بودن هر ابزار در سازمانهای متوسط

-

Splunk: مناسب برای سازمانهای بزرگ با نیاز به تحلیل پیشرفته و داشبوردهای سفارشی. هزینه بالا و پیچیدگی در پیکربندی ممکن است برای سازمانهای متوسط چالشبرانگیز باشد.

-

IBM QRadar: ایدهآل برای سازمانهایی که به یکپارچگی با Threat Intelligence و تحلیل دقیق نیاز دارند. نیاز به منابع فنی زیاد و راهاندازی پیچیده ممکن است برای سازمانهای متوسط مناسب نباشد.

-

Exabeam: مناسب برای سازمانهایی که میخواهند از UEBA و تحلیل رفتار برای کاهش هشدارهای کاذب استفاده کنند. هزینه بالا و نیاز به تنظیمات اولیه ممکن است برای سازمانهای متوسط چالشبرانگیز باشد.

-

LogRhythm: ایدهآل برای سازمانهایی که به یکپارچگی با SOAR و گزارشدهی قوی نیاز دارند. پیچیدگی در یادگیری و نیاز به تنظیمات دقیق ممکن است برای سازمانهای متوسط مناسب نباشد.

-

LogPoint: مناسب برای سازمانهایی که به دنبال یک ابزار SIEM با رابط کاربری ساده و هزینه مناسب هستند. قابلیتهای محدود در تحلیل پیشرفته ممکن است برای سازمانهای متوسط چالشبرانگیز باشد.

-

FortiSIEM: ایدهآل برای سازمانهایی که از محصولات Fortinet استفاده میکنند و به دنبال یک ابزار SIEM با مقیاسپذیری و هزینه مناسب هستند. نیاز به منابع فنی و محدودیت در تحلیل پیشرفته ممکن است برای سازمانهای متوسط مناسب نباشد.

-

Elastic Stack (ELK): مناسب برای سازمانهایی که به دنبال یک ابزار SIEM با مقیاسپذیری بالا و هزینه پایین هستند. نیاز به پیکربندی پیچیده و منابع فنی ممکن است برای سازمانهای متوسط چالشبرانگیز باشد.

-

Wazuh: ایدهآل برای سازمانهایی که به دنبال یک ابزار SIEM با تحلیل رفتار و هزینه پایین هستند. نیاز به تنظیمات پیچیده و محدودیت در مقیاسپذیری ممکن است برای سازمانهای متوسط مناسب نباشد.

-

Security Onion: مناسب برای سازمانهایی که به دنبال مجموعهای از ابزارهای امنیتی رایگان هستند. پیچیدگی در راهاندازی و نیاز به منابع فنی زیاد ممکن است برای سازمانهای متوسط چالشبرانگیز باشد.

-

OSSEC: ایدهآل برای سازمانهایی که به دنبال یک ابزار SIEM سبک و سریع هستند. قابلیتهای محدود در تحلیل پیشرفته ممکن است برای سازمانهای متوسط چالشبرانگیز باشد.

نتیجه گیری

در جمعبندی، پیادهسازی SIEM به سازمانها دید کامل و یکپارچه نسبت به امنیت شبکه و زیرساخت میدهد، تهدیدات پیشرفته و رفتارهای غیرعادی را شناسایی میکند، پاسخ به حادثه را تسریع میکند و الزامات انطباق را پوشش میدهد؛ با این حال، موفقیت آن وابسته به انتخاب درست ابزار، مقیاسپذیری مناسب، مدیریت هشدارها و منابع انسانی متخصص است. برای انتخاب بهینه سختافزار و نرمافزار SIEM، به ویژه انواع سرور HP با کارایی بالا و پشتیبانی مطمئن، یاقوت سرخ، مرکز تخصصی سرور اچ پی، بهترین مشاوره، خدمات پس از فروش و راهنمایی فنی را ارائه میدهد تا سازمان شما بتواند با کمترین ریسک و بیشترین بهرهوری، امنیت خود را مدیریت کند.