در بستر Active Directory (AD)، «پالیسیها» به مجموعهای از قواعد و تنظیمات متمرکز گفته میشوند که مدیریت هوشمند کاربران، کامپیوترها و منابع شبکه را ممکن میسازند؛ این پالیسیها امکان تعریف سطح امتیازات، احراز هویت، مجوزها و رفتار سیستمها را در سطوح دامنه، سازمانی یا واحد سازمانی فراهم میآورند. پالیسی های مهم در اکتیودایرکتوری از آن رواهمیت دارند که محیطهای شبکهای بزرگ با تعداد زیاد کاربران، گروهها و دستگاهها به راهکاری منظم برای حفظ امنیت، عملکرد پایدار و انطباق نیاز دارند؛ بدون پالیسیگذاری، پیچیدگی، خطاها و مخاطرات امنیتی افزایش مییابد. در این میان، Group Policy بهعنوان یکی از مهمترین مکانیسمها در چارچوب پالیسیهای Active Directory عمل میکند؛ این فناوری امکان تعریف، اعمال و کنترل تنظیمات کاربران و کامپیوترها را بهصورت متمرکز و قابل پیگیری مهیا میسازد — بهعبارت دیگر، گروه پالیسیها دقیقاً همان ابزار اجرای عملیاتی پالیسیهای سطح بالا در AD هستند.

جدول مهمترین پالیسیها در اکتیودایرکتوری

| شماره | پالیسی | توضیح | هدف و کاربرد برای مدیر IT | دستور / مسیر اجرای پالیسی در GPO |

|---|---|---|---|---|

| 1 | پالیسی کمینه امتیاز (Least-Privilege) در Active Directory | تخصیص حداقل امتیازات لازم به کاربران و گروهها؛ جلوگیری از امتیازات بیشازحد. | کاهش سطح حمله، کنترل بهتر کاربران؛ مناسب برای زیرساختهای بزرگ. | Computer Configuration → Windows Settings → Security Settings → Local Policies → User Rights Assignment (مثال: حذف «Domain Admins» از گروههای غیرضروری) |

| 2 | پالیسی امنسازی حسابهای دارای امتیاز بالا (Privileged Accounts) | مدیریت ویژه حسابهای Domain Admin، Enterprise Admin؛ جداسازی حسابهای اداری از کاربری عادی. | جلوگیری از سو استفاده یا نفوذ در سیستم؛ مخصوصاً برای مدیر IT. | User Configuration → Policies → Administrative Templates → System → “Run only specified Windows applications” یا استفاده از Restricted Groups برای تعیین کاربران عضو گروههای امتیاز بالا |

| 3 | پالیسی امنسازی کنترلکنندههای دامنه (Domain Controllers) | کنترل فیزیکی و منطقی DCها، جداسازی شبکه، بهروزرسانی منظم. | تضمین پایداری و امنیت مهمترین قطعهٔ زیرساخت؛ مخصوصاً در انتخاب سرور برند HP. | Computer Configuration → Windows Settings → Security Settings → Local Policies → Audit Policy (مثال: Audit directory service changes) |

| 4 | پالیسی احراز هویت قوی و چند-عاملی (Strong Authentication & MFA) | استفاده از رمز عبور پیچیده، غیرفعال کردن NTLM v1، فعالسازی MFA. | کاهش ریسک سرقت اعتبارنامه؛ مخصوصاً در محیط با کاربران راهدور. | Computer Configuration → Windows Settings → Security Settings → Local Policies → Security Options → “Network security: Do not store LAN Manager hash value on next password change” |

| 5 | پالیسی نظارت، حسابرسی و گزارش-دهی تغییرات (Audit & Monitoring) | فعالسازی لاگها، پایش تغییرات حساس در AD، گروهها، GPOها؛ تشخیص زودهنگام حملهها. | فراهم کردن شفافیت، کمک به انطباقها و ارائه گزارش به مدیریت. | Computer Configuration → Policies → Windows Settings → Security Settings → Advanced Audit Policy Configuration → Audit Policies → DS Access → “Audit Directory Service Changes” |

| 6 | پالیسی پشتیبانگیری، بازیابی و تداوم کسبوکار (Backup & DR) | گرفتن نسخهٔ ایمن از دایرکتوری AD، سناریوهای بازیابی، آزمایش دورهای بازیابی. | تضمین اینکه در صورت مشکل سازمان سریعاً بازگردد. | — (ممکن است پالیسی مستقیمی نداشته باشد؛ نیاز به اسکریپت یا ابزار سوم-شخص) |

| 7 | پالیسی پاکسازی آیتمهای غیرفعال و نگهداری ساختار AD (Cleanup & Hygiene) | حذف کاربران و کامپیوترهای غیرفعال، گروههای بلااستفاده، حفظ سلامت دایرکتوری. | کاهش سطح پیچیدگی، بهینهسازی ساختار AD، پایین آوردن سطح حمله. | Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Security Options → “Accounts: Administrator account status” یا استفاده از Scheduled Task با PowerShell برای حذف حسابهای غیرفعال |

| 8 | پالیسی مدیریت سرویسها، حسابهای سرویس و جداسازی بار کاری (Service Accounts & Segmentation) | استفاده از حسابهای سرویس مدیریتشده، محدودسازی ورود تعاملی، جداسازی وظایف حساس. | مناسب برای محیطهای با پیچیدگی بالا؛ مدیر IT باید در نظر داشته باشد. | Computer Configuration → Windows Settings → Security Settings → Local Policies → User Rights Assignment → “Log on as a service” برای حسابهای سرویس |

مفاهیم پایه پالیسی در Active Directory

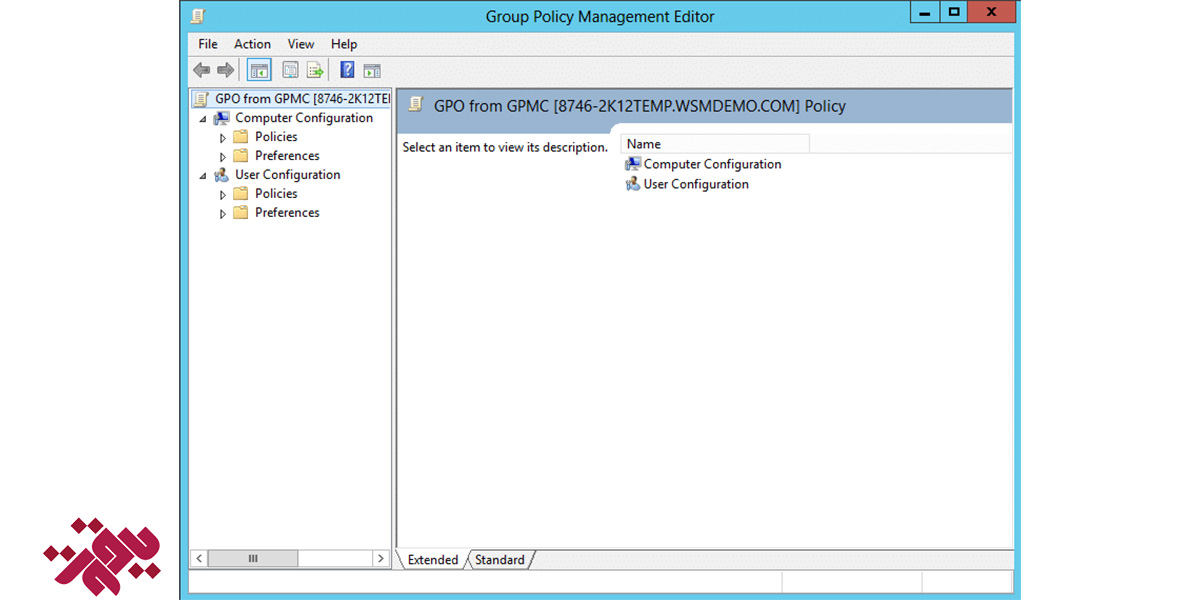

در محیط Active Directory، «پالیسی» به مجموعهای از قواعد و تنظیمات مرکزی گفته میشود که بر کاربران و کامپیوترها اعمال میشود تا رفتار آنها همراستا با استانداردها و امنیت سازمان باشد. زیرمجموعهٔ این پالیسیها، Group Policy Object (GPO) است که به صورت یک شیء مجازی حاوی تنظیمات، مجوزها و حوزهٔ اعمال پالیسیها تعریف میشود و در ساختار دامنه ذخیره و تکثیر میگردد. حوزههای اعمال پالیسی عبارتند از: کاربران، کامپیوترها، زیرساخت در سطح دامنه و حتی جنگل (forest) که با توجه به سطحی که GPO به آن لینک شده، تنظیمات آن بخش از شبکه را تحت تأثیر قرار میدهد. علاوه بر این، ساختارهایی مثل Organizational Unit (OU)، گروههای امنیتی و مفهومی به نام «اعطای اختیار مدیریتی» (Delegation) نقش کلیدی در کنترل دقیق اعمال پالیسیها دارند؛ بدین معنی که مدیران میتوانند با سازماندهی OUها، تفکیک گروههای کاربری و تفویض اختیارات مدیریتی، اعمال پالیسیها را دقیقتر، بخشبندیشدهتر و مطابق با ساختار کسبوکار انجام دهند.

بیشتر بخوانید: علت خاموش شدن سرور hp: تحلیل علل و چک لیست راهکارها

پالیسی های امنیتی مهم در Active Directory

اجرای مؤثر پالیسیهای امنیتی در Active Directory از مهمترین ارکان حفظ امنیت و ثبات زیرساخت فناوری اطلاعات است؛ چرا که با ایجاد حدود و مقررات روشن برای کاربران، کامپیوترها، حسابهای مدیریتی و کنترلکنندههای دامنه، میتوان سطح حمله را کاهش داد، کنترل بهتری بر محیط اعمال کرد و پیامدهای جرایم سایبری را به حداقل رساند. در ادامه به چهار پالیسی حیاتی خواهیم پرداخت، همراه با توضیح کوتاه، روش اجرا و مسیری که مدیر IT باید دنبال کند.

سیاست کمترین امتیاز (Least-Privilege) در Active Directory

این پالیسی بر پایه این اصل استوار است که «هر کاربر باید تنها آن حد از امتیازات را داشته باشد که برای انجام وظیفهاش ضروری است» و نه بیشتر.

مراحل اجرا / دستور پالیسی:

-

در کنسول GPMC یک GPO جدید ایجاد کنید.

-

مسیر:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → User Rights Assignmentانتخاب شود، سپس امتیازات اضافی را از گروهها یا کاربرانی که نیاز ندارند حذف کنید. -

لینک GPO به OU یا دامنهی موردنظر اعمال شود.

-

از ابزار “Group Policy Results” خروجی بگیرید تا مطمئن شوید امتیازات اضافه حذف شدهاند.

-

بازنگری دورهای امتیازات و گروههای مدیریتی را در برنامه کاری بگنجانید.

پالیسی مدیریت حسابهای دارای امتیاز بالا (Privileged Accounts)

حسابهایی مانند Domain Admin و Enterprise Admin در Active Directory بسیار حساس هستند و اگر محافظت نشوند، تبدیل به درگاه اصلی برای حملات میشوند.

مراحل اجرا / دستور پالیسی:

-

حسابهای امتیاز بالا را در گروههای محدود قرار دهید؛ تعداد آنها را به کمترین ممکن برسانید.

-

مسیر:

User Configuration → Policies → Windows Settings → Security Settings → Restricted Groupsدر یک GPO تعریف کنید تا فقط اعضای معین بتوانند عضو گروههای مدیریتی شوند. -

برای ورود به سیستم از حسابهای عادی استفاده نشود؛ از حسابهای اداری جداگانه استفاده کنید.

-

سیاست «عضویت موقتی» در گروههای امتیاز بالا را فعال کنید؛ مثلاً حساب برای مدت کوتاهی عضو شود سپس بیرون برود.

پالیسی محافظت از کنترلکنندههای دامنه (Domain Controllers)

کنترلکنندههای دامنه (Domain Controllers) هستهٔ زیرساخت Active Directory هستند و اگر مورد نفوذ قرار گیرند، کل دامنه در خطر خواهد بود.

مراحل اجرا / دستور پالیسی:

-

اولاً محیط فیزیکی و شبکهای DC ها باید امن گردد: دسترسی فیزیکی محدود، شبکه مدیریتی جداگانه وجود داشته باشد.

-

مسیر:

Computer Configuration → Windows Settings → Security Settings → Local Policies → Audit Policy(مثل «Audit directory service access») را فعال کنید تا ورودها و تغییرات حساس ثبت شود. -

بهروزرسانی سیستم عامل، هاردودیر امنیتی، و استفاده از BitLocker برای دیسکهای سرور مهم است.

پالیسی احراز هویت قوی (Authentication Policies)

استفاده از پروتکلهای ضعیف مانند NTLM v1 و رمزهای ساده، یکی از راههای رایج نفوذ به Active Directory است؛ لذا جایگزینی با پروتکلهایی مانند Kerberos و استفاده از رمزهای قوی ضروری است.

مراحل اجرا / دستور پالیسی:

-

مسیر:

Computer Configuration → Policies → Windows Settings → Security Settings → Local Policies → Security Options → Network security: Restrict NTLMرا در GPO تعیین و مقدار «Deny All Accounts» را برای ترافیک NTLM انتخاب کنید. -

مطمئن شوید که محیط شما برای Kerberos آماده است (ساعتها سینک هستند، SPNها درست ثبت شدهاند، DNS صحیح است).

-

برای Kerberos: مسیر:

Computer Configuration → Policies → Administrative Templates → System → KDC/Authentication policies(در نسخههای جدید) را بررسی کنید و اطمینان حاصل نمایید که AES به عنوان الگوریتم پیشفرض استفاده میشود.

مفاهیم پایهای پالیسی در Active Directory

پالیسی های انطباق و پایش (Audit & Compliance) در Active Directory

این پالیسیها به مدیران فناوری اطلاعات کمک میکنند تا فعالیتهای حساس را شناسایی کرده، تغییرات غیرمجاز را رصد کنند و از انطباق با استانداردهای امنیتی اطمینان حاصل نمایند.

پالیسیهای Audit برای Active Directory و GPO

برای نظارت مؤثر بر تغییرات در Active Directory و Group Policy Objects (GPO)، استفاده از پیکربندیهای پیشرفته Audit ضروری است. این پیکربندیها شامل نظارت بر ورود و خروج کاربران، تغییرات در گروهها، حسابهای کاربری و تنظیمات GPO میباشد.

مراحل اجرا:

-

ایجاد GPO جدید:

-

در کنسول Group Policy Management، یک GPO جدید با نام مناسب ایجاد کنید.

-

-

پیکربندی تنظیمات Audit:

-

مسیر زیر را دنبال کنید:

Computer Configuration → Policies → Windows Settings → Security Settings → Advanced Audit Policy Configuration → System Audit Policies

-

تنظیمات مورد نیاز را فعال کنید، مانند:

-

Logon/Logoff: برای نظارت بر ورود و خروج کاربران.

-

Account Logon: برای نظارت بر اعتبارسنجی حسابها.

-

Account Management: برای نظارت بر تغییرات در حسابهای کاربری.

-

Directory Service Access: برای نظارت بر دسترسی به خدمات دایرکتوری.

-

Policy Change: برای نظارت بر تغییرات در سیاستها.

-

-

-

لینک کردن GPO:

-

GPO ایجاد شده را به دامنه یا Organizational Unit (OU) مورد نظر لینک کنید.

-

-

بررسی و تحلیل گزارشها:

-

از ابزارهایی مانند Event Viewer برای بررسی و تحلیل گزارشهای تولید شده استفاده کنید.

-

پایش تغییرات حساس در ساختار دایرکتوری و گروههای امتیاز بالا

برای شناسایی و نظارت بر تغییرات حساس در ساختار دایرکتوری و گروههای با امتیاز بالا، میتوان از ابزارهای تخصصی مانند ManageEngine ADAudit Plus استفاده کرد. این ابزار امکان ردیابی تغییرات در کاربران، گروهها، GPOها و سایر اشیاء Active Directory را فراهم میآورد.

مراحل اجرا:

-

نصب و پیکربندی ابزار:

-

ابزار مورد نظر را نصب کرده و پیکربندیهای اولیه را انجام دهید.

-

-

تعریف قوانین نظارتی:

-

قوانینی برای نظارت بر تغییرات در گروههای حساس مانند Domain Admins و Enterprise Admins تعریف کنید.

-

-

تنظیم هشدارها:

-

هشدارهایی برای اطلاعرسانی در صورت وقوع تغییرات غیرمجاز تنظیم کنید.

-

-

بررسی و تحلیل گزارشها:

-

گزارشهای تولید شده را بررسی و تحلیل کنید تا از صحت و امنیت ساختار دایرکتوری اطمینان حاصل کنید.

-

گزارشدهی، ممیزی و الزامات انطباق قانونی

برای اطمینان از انطباق با الزامات قانونی و استانداردهای امنیتی، ایجاد گزارشهای جامع و انجام ممیزیهای دورهای ضروری است. استفاده از ابزارهایی مانند Microsoft Security Compliance Toolkit میتواند در این زمینه مفید باشد.

مراحل اجرا:

-

استفاده از Security Compliance Toolkit:

-

این ابزار را برای مقایسه تنظیمات فعلی با استانداردهای امنیتی مایکروسافت استفاده کنید.

-

-

ایجاد گزارشهای امنیتی:

-

گزارشهایی در مورد وضعیت امنیتی سیستمها و انطباق با استانداردها ایجاد کنید.

-

-

انجام ممیزیهای دورهای:

-

ممیزیهای منظم برای شناسایی آسیبپذیریها و اطمینان از انطباق با الزامات قانونی انجام دهید.

-

-

مستندسازی و گزارشدهی:

-

نتایج ممیزیها را مستندسازی کرده و گزارشهای لازم را برای ذینفعان تهیه کنید.

-

سیاست های پشتیبانگیری، بازیابی و تداوم

در ادامه، به بررسی پالیسیهای پشتیبانگیری، بازیابی و تداوم کسبوکار در Active Directory پرداخته میشود. این پالیسیها به مدیران فناوری اطلاعات کمک میکنند تا زیرساختهای هویت سازمان را در برابر تهدیدات و اختلالات محافظت کنند و در صورت بروز حادثه، بازیابی سریع و مؤثری را انجام دهند.

پالیسی پشتیبانگیری از دایرکتوری و کنترلکنندههای دامنه

پشتیبانگیری منظم از Active Directory (AD) برای اطمینان از بازیابی در مواقع بحرانی ضروری است. بهترین شیوهها شامل پشتیبانگیری از وضعیت سیستم (System State) سرورها، استفاده از ابزارهای پشتیبانگیری آگاه به AD مانند Windows Server Backup، و ذخیرهسازی نسخههای پشتیبان در مکانهای امن و آفلاین میباشد. همچنین، توصیه میشود که از پشتیبانگیری از نقاط بازنشانی (snapshots) ماشینهای مجازی برای AD خودداری شود، زیرا ممکن است باعث مشکلات در سازگاری دادهها و احتمال بازگرداندن بدافزار همراه با سیستم شود.

مراحل اجرا:

-

انتخاب ابزار پشتیبانگیری مناسب:

-

استفاده از ابزارهایی مانند Windows Server Backup یا Microsoft Azure Backup برای پشتیبانگیری از وضعیت سیستم سرورها.

-

-

پیکربندی زمانبندی پشتیبانگیری:

-

تنظیم پشتیبانگیری منظم، بهویژه در ساعات کمترافیک، برای کاهش تأثیر بر عملکرد سیستم.

-

-

ذخیرهسازی نسخههای پشتیبان:

-

نگهداری نسخههای پشتیبان در مکانهای امن و آفلاین، مانند ذخیرهسازی ابری یا دیسکهای سخت جداگانه.

-

-

آزمون بازیابی از نسخههای پشتیبان:

-

انجام آزمایشهای دورهای بازیابی از نسخههای پشتیبان برای اطمینان از قابلیت بازیابی در مواقع نیاز.

-

پالیسی بازیابی و سناریوهای شکست (Disaster Recovery)

در صورت بروز اختلالات جدی در Active Directory، بازیابی سریع و مؤثر ضروری است. مراحل بازیابی شامل تعیین نیاز به بازیابی جنگل (forest recovery)، استفاده از نسخههای پشتیبان معتبر، و انجام بازیابی غیراختیاری (non-authoritative) از AD DS و بازیابی رسمی (authoritative) از SYSVOL میباشد.

مراحل اجرا:

-

ارزیابی وضعیت:

-

تعیین اینکه آیا بازیابی جنگل (forest recovery) لازم است یا خیر.

-

-

انتخاب سرور مناسب برای بازیابی:

-

انتخاب یک کنترلکننده دامنه (DC) معتبر برای بازیابی.

-

-

انجام بازیابی غیراختیاری:

-

استفاده از ابزارهای پشتیبانگیری آگاه به AD برای انجام بازیابی غیراختیاری از AD DS.

-

-

انجام بازیابی رسمی از SYSVOL:

-

استفاده از ابزارهایی مانند ntdsutil برای انجام بازیابی رسمی از SYSVOL.

-

-

سینک کردن با سایر کنترلکنندههای دامنه:

-

اطمینان از همگامسازی دادهها با سایر DCها پس از بازیابی.

-

-

آزمون عملکرد:

-

انجام آزمونهای عملکرد برای اطمینان از صحت عملکرد AD پس از بازیابی.

-

تعامل پالیسیها با زیرساختهای سرویس مانند AD FS یا RODC

در صورتی که از سرویسهایی مانند Active Directory Federation Services (AD FS) یا Read-Only Domain Controllers (RODC) استفاده میشود، پالیسیهای پشتیبانگیری و بازیابی باید شامل این سرویسها نیز باشند. برای AD FS، پشتیبانگیری از تنظیمات و گواهینامهها ضروری است. برای RODC، اگر تنها نقش RODC را ایفا میکند، پشتیبانگیری معمولاً ضروری نیست، مگر اینکه نقشهای اضافی دیگری نیز بر عهده داشته باشد.

مراحل اجرا:

-

پشتیبانگیری از AD FS:

-

پشتیبانگیری از تنظیمات AD FS و گواهینامههای مورد استفاده.

-

-

پشتیبانگیری از RODC:

-

در صورت داشتن نقشهای اضافی، پشتیبانگیری از وضعیت سیستم RODC.

-

-

تست بازیابی:

-

انجام آزمایشهای بازیابی برای اطمینان از قابلیت بازیابی سرویسها.

-

پالیسی های مهم عملیاتی و نگهداری در Active Directory

این پالیسیها باعث میشود تا زیرساختهای هویت سازمان را بهصورت مؤثر و امن مدیریت کنند و از بروز مشکلات عملکردی و امنیتی جلوگیری نمایند.

۶.۱. پالیسی بهروزرسانی سیستمها و کنترلکنندههای دامنه

بهروزرسانی منظم سیستمها و کنترلکنندههای دامنه (Domain Controllers) برای اطمینان از امنیت و عملکرد بهینه ضروری است. این بهروزرسانیها شامل نصب وصلههای امنیتی، بهروزرسانی نرمافزارها و سیستمعاملها، و بررسی تنظیمات امنیتی میباشد. استفاده از ابزارهایی مانند Windows Server Update Services (WSUS) یا System Center Configuration Manager (SCCM) میتواند در این زمینه مفید باشد.

مراحل اجرا:

-

برنامهریزی بهروزرسانیها:

-

تعیین زمانبندی منظم برای نصب وصلهها و بهروزرسانیها.

-

-

آزمایش بهروزرسانیها:

-

آزمایش بهروزرسانیها در محیط آزمایشی قبل از اعمال در محیط تولید.

-

-

اعمال بهروزرسانیها:

-

اعمال بهروزرسانیها بر روی سیستمها و کنترلکنندههای دامنه.

-

-

بررسی و تأیید:

-

بررسی عملکرد سیستمها پس از بهروزرسانی و تأیید صحت عملکرد.

-

بیشتر بخوانید: WSUS چیست: نصب، عیب یابی و راه اندازی آفلاین، اتصال کلاینتها و تنظیمات در GPO

۶.۲. پالیسی مدیریت محافظت در برابر بدافزار، فایروال و محدودسازی سرویسها

مدیریت مؤثر امنیت در Active Directory شامل محافظت در برابر بدافزارها، پیکربندی فایروالها و محدودسازی سرویسهای غیرضروری میباشد. استفاده از ابزارهایی مانند Netwrix StealthINTERCEPT میتواند در شناسایی و مسدودسازی فعالیتهای مشکوک کمک کند. همچنین، پیکربندی فایروالها برای محدود کردن دسترسی به کنترلکنندههای دامنه و استفاده از سیاستهای سختافزاری برای سرورها از جمله اقدامات مؤثر در این زمینه است.

مراحل اجرا:

-

پیکربندی فایروال:

-

تنظیم قوانین فایروال برای محدود کردن دسترسی به کنترلکنندههای دامنه.

-

-

استفاده از ابزارهای امنیتی:

-

استفاده از ابزارهایی مانند Netwrix StealthINTERCEPT برای شناسایی و مسدودسازی فعالیتهای مشکوک.

-

-

محدودسازی سرویسها:

-

غیرفعالسازی سرویسهای غیرضروری بر روی سرورهای Active Directory.

-

-

آموزش کاربران:

-

آموزش کاربران در مورد تهدیدات امنیتی و بهترین شیوههای استفاده از سیستمها.

-

۶.۳. پالیسی حذف حسابهای غیرفعال، پاکسازی اشیا (Cleanup) و حفظ سلامت دایرکتوری

حفظ سلامت Active Directory با حذف حسابهای غیرفعال، پاکسازی اشیاء اضافی و مدیریت مؤثر منابع صورت میگیرد. استفاده از ابزارهایی مانند PowerShell یا Netwrix Auditor میتواند در شناسایی و حذف حسابهای غیرفعال و اشیاء اضافی کمک کند. همچنین، استفاده از سیاستهای مدیریت حسابها و گروهها برای جلوگیری از تجمع اشیاء غیرضروری در دایرکتوری توصیه میشود.

مراحل اجرا:

-

شناسایی حسابهای غیرفعال:

-

استفاده از PowerShell یا ابزارهای مشابه برای شناسایی حسابهای غیرفعال.

-

-

انتقال به OU موقت:

-

انتقال حسابهای شناسایی شده به یک Organizational Unit (OU) موقت برای بررسی بیشتر.

-

-

غیرفعالسازی حسابها:

-

غیرفعالسازی حسابهای غیرفعال پس از بررسی و تأیید.

-

-

حذف حسابها:

-

حذف حسابهای غیرفعال پس از گذشت مدت زمان معین و اطمینان از عدم نیاز به آنها.

-

-

پاکسازی اشیاء اضافی:

-

حذف گروهها، واحدهای سازمانی (OU) و سایر اشیاء غیرضروری از دایرکتوری.

-

-

بررسی و تأیید:

-

بررسی سلامت Active Directory پس از انجام عملیات پاکسازی و تأیید صحت عملکرد.

-

نتیجه گیری

برای اجرای موفق پالیسیهای Active Directory، سازمانها باید رویکردی جامع، ساختاریافته و مبتنی بر بهترین شیوهها را در پیش گیرند. این رویکرد شامل طراحی دقیق ساختار دایرکتوری، مدیریت مؤثر گروههای امنیتی، اعمال سیاستهای گروهی (GPOs) با دقت، و نظارت مستمر بر فعالیتهای سیستم میباشد. استفاده از ابزارهای خودکارسازی و گزارشدهی میتواند در کاهش خطاهای انسانی و افزایش کارایی عملیات کمک کند. همچنین، آموزش مستمر تیمهای فنی و کاربران نهایی در زمینه امنیت و بهترین شیوههای استفاده از سیستمهای IT از اهمیت بالایی برخوردار است.

در این راستا، یاقوت سرخ، مرکز تخصصی سرور اچ پی، با ارائه مشاوره تخصصی، طراحی و پیادهسازی راهکارهای مبتنی بر Active Directory، میتواند شریک قابل اعتمادی برای سازمانها در جهت بهبود امنیت و کارایی زیرساختهای فناوری اطلاعات باشد. تیم یاقوت سرخ با بهرهگیری از تجربه و دانش فنی خود، میتواند به سازمانها در طراحی ساختار مناسب، اعمال سیاستهای امنیتی مؤثر، و نظارت بر عملکرد سیستمها کمک کند.