Group Policy در ویندوز سرور یکی از قدرتمندترین ابزارهای مدیریت مرکزی در شبکههای مبتنی بر Active Directory است که به مدیران فناوری اطلاعات این امکان را میدهد تا تنظیمات سیستمی، امنیتی و نرمافزاری صدها یا هزاران کلاینت را بهصورت متمرکز و قابل کنترل اعمال و مدیریت کنند. از پیکربندی سیاستهای رمز عبور گرفته تا محدودسازی دسترسی کاربران به بخشهای خاصی از سیستمعامل، همگی از طریق Group Policy قابل اجراست. این قابلیت، نهتنها بهرهوری مدیریت را افزایش میدهد، بلکه با کاهش خطاهای انسانی و استانداردسازی محیط کاری، به امنیت و ثبات شبکه نیز کمک شایانی میکند. تا انتهای این مقاله برای بررسی دستور Group Policy در ویندوز سرور و روشهای رفع خطا همراه ما باشید:

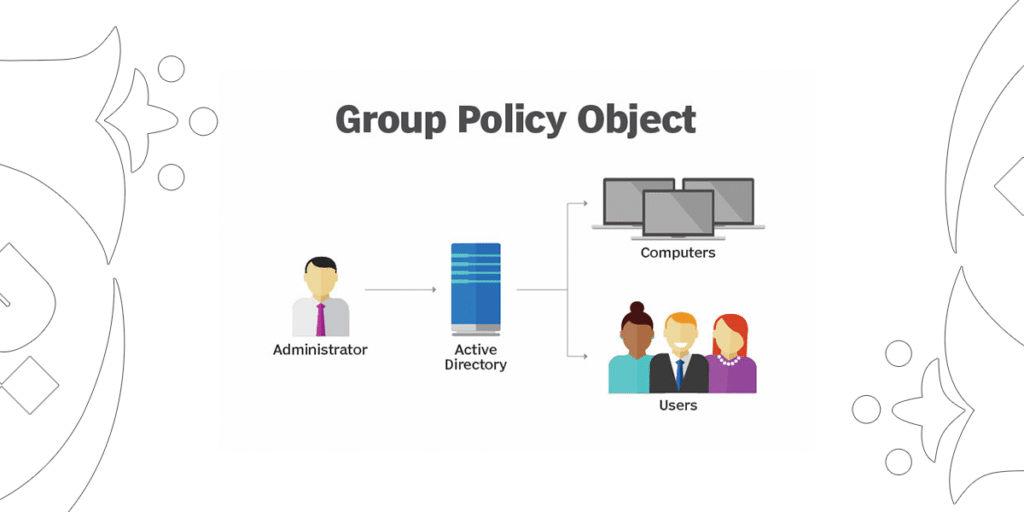

گروپ پالیسی (GPO ) چیست و چگونه عمل میکند؟

یک Group Policy Object (GPO) یک واحد منطقی پالیسی است که شامل مجموعهای از تنظیمات متمرکز (نظیر تنظیمات رجیستری، امنیتی، اسکریپتهای Startup/Logon و غیره)، مجوزهای دسترسی و دامنهی اجرا (scope of management) میباشد؛ بخش metadata آن (گروه سیاست و اطلاعات لینکها) در Active Directory (بهعنوان Group Policy Container یا GPC) و قالب فایل سیستم آن (Group Policy Template یا GPT) در SYSVOL روی Domain Controller نگهداری میشود و توسط سیستمهای replication در AD (FRS یا DFSR) بهروزرسانی و منتشر میگردد (Microsoft Learn). زمانی که یک GPO به یک container در AD – مانند Site، Domain یا OU – لینک میشود، کلاینتهای عضو دامنه هنگام راهاندازی سیستم (برای Computer Configuration) یا ورود کاربر (برای User Configuration) آن را از طریق سرویس Group Policy دانلود و اعمال میکنند؛ این اعمال توسط اجزاء کلاینتساید (Client‑Side Extensions یا CSE) انجام میشود. ترتیب اعمال GPOها به شکلی است که ابتدا سیاست محلی (Local) اجرا میشود، سپس در ترتیب سایت، دامنه و در نهایت Organizational Unit (L‑S‑D‑O‑U)؛ تنظیمات سطوح پایینتر مثل OU در صورت وجود با اولویت بیشتری به اجرا در میآیند، مگر اینکه inheritance بلوکه یا لینک با گزینه Enforced باشد. پس از اعمال اولیه، کلاینتها بهطور پیشفرض هر تقریباً ۹۰ دقیقه (با اختلاف تصادفی±۳۰ دقیقه) و Domain Controllerها هر ۵ دقیقه پالیسیها را بررسی کرده و اگر تغییراتی رخ داده، آنها را اعمال میکنند .

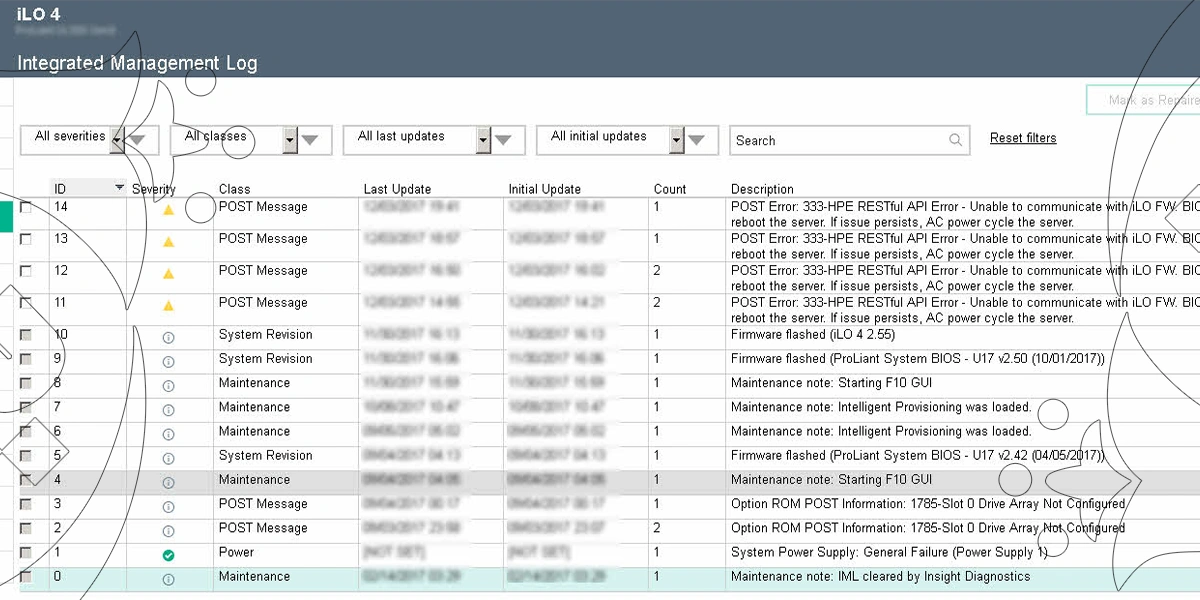

بیشتر بخوانید: ریست iLO سرورهای HP: راهنمای کامل ریست سخت افزاری ilo، نرمافزاری و فکتوری

ساختار و سطوح اعمال GPO (Local, Site, Domain, OU)

ساختار اجرایی سیاستهای Group Policy در ویندوز سرور بهصورت سلسلهمراتبی بوده و بهاختصار با عنوان L-S-D-O-U (Local → Site → Domain → Organizational Unit) شناخته میشود:

- ابتدا GPO محلی (Local) بر روی سیستم مقصد اعمال میشود.

- سپس policyهای لینکشده به Site (سایتی که دستگاه در آن عضو است) اعمال میشوند.

- در مرحله بعد GPOهای لینکشده به دامنه (Domain) اجرا میگردند.

- و در نهایت GPOهای لینکشده به OUها (از والد به فرزند) اعمال میشوند. اگر چند GPO به یک سطح لینک باشند، ترتیبی که در GPMC تعریف شده و روند last‑writer‑wins تعیینکننده تغییرات نهایی است (یعنی تنظیمات سطحی که بهتازگی اجرا شده، روی تنظیمات قبلی override خواهد داشت).

با این حال، دو مکانیزم تنظیمپذیر دیگری نیز در این ساختار اهمیت دارند:

- Enforced کردن یک لینک GPO باعث میشود حتی اگر policy در سطح بالاتری (مثلاً Domain) تعریف شده باشد، هیچیک از GPOهای لینکشده به پایینتر (مثل OU) نتوانند آن تنظیم را override کنند.

- قابلیت Block Inheritance در سطح OU میتواند مانع اجرای policyهای مرتبط با سطحهای بالا (Local، Site یا Domain) شود — مگر آنکه آن policy خاص Enforced شده باشد.

این مدل سلسلهمراتبی باعث میشود مدیر IT بتواند بهصورت دقیق بخشبندی سیاستها را بر اساس ارتباط کاربران و دستگاهها با Site، Domain یا OU انجام دهد، و کنترل مکانیزمی دقیق و سازگار با ساختار سازمانی داشته باشد.

بیشتر بخوانید: آموزش کانفیگ NPS در ویندوز سرور: عیب یابی خطاهای NPS، مانیتورینگ و امنیت

تفاوت بین GPO لینک شده و Unlinked

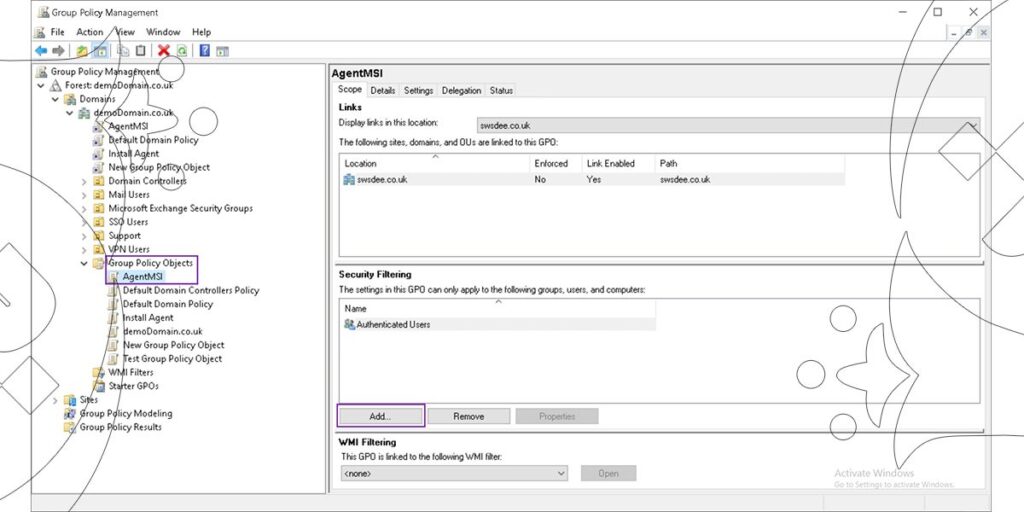

یک GPO لینکشده آن است که به یکی از containerهای Active Directory مانند Site، Domain یا OU متصل شده و در زمان بوت یا ورود کاربر بهصورت خودکار روی کلاینتهای متعلق به آن container اعمال میشود. اما هنگامی که GPO را unlink میکنیم—یعنی فقط پیوند آن به آن container را حذف میکنیم—آن GPO هنوز در بخش GPOs باقی میماند، با این تفاوت که هیچ یک از containerهای Active Directory به آن مرتبط نیست و در نتیجه دیگر اعمال نمیشود؛ با اینکه حذفش نکردهایم، تنها اتصالش به محل اجرایی قطع شده است. این نوع GPO—که به آن اصطلاحاً unlinked GPO میگویند—ممکن است بعدها دوباره لینک شود یا نگهداری شود، ولی تا زمانی که لینک ندارد، هیچ تأثیری در محیط نخواهد داشت.

Group Policy Object

دستورهای پرکاربرد در Group Policy

در این بخش، کلیدهای عمومی و حیاتی دستور در Group Policy معرفی، شرح و با کاربردهای عملیاتی آنها آشنا میشویم: وقتی شما پس از ایجاد یا تغییر تنظیمات توسط GPMC نیاز دارید فوراً یا از راه دور آنها را اعمال کنید، دستور gpupdate ابزار مناسبی است؛ اگر بخواهید گزارش کاملی از سیاستهایی که هماکنون بر روی کامپیوتر یا کاربر جاری اعمالشده بهدست آورید، gpresult /r گزینه مناسبی است؛ وقتی بخواهید در قالب رابط گرافیکی همهی تنظیمات نهایی اعمالشده را بررسی یا شبیهسازی کنید از rsop.msc (RSoP logging یا planning mode) استفاده کنید؛ برای استخراج یا بازنشانی تنظیمات امنیتی لوکال (مثل lockout، user rights و permissions) ابزار خط فرمانی secedit /export یا /configure کاربرد دارد؛ و اگر هدفتان مدیریت متمرکز، ایجاد، لینک، نسخهبرداری، backup/restore و مدلسازی GPOها در تمام سطحهای Site، Domain و OU باشد، کنسول گرافیکی gpmc.msc (Group Policy Management Console) بهترین انتخاب است.

| دستور / ابزار | نوع اجرا (Target) | کاربرد اصلی | سناریوی عملی مناسب |

|---|---|---|---|

| gpupdate | کاربر یا کامپیوتر محلی/remote | اجرای سریع policy جدید یا تغییرات روی کلاینت | پس از تغییر GPO یا حل سریع مشکلات اعمال سیاستها |

| gpresult /r | همان سیستم یا کاربر جاری | گزارش GPOهای اعمالشده و بررسی فیلترینگها | تحلیل خطا هنگام اعمال نشدن policy یا تأیید وضعیت فعلی |

| rsop.msc | کاربر یا کامپیوتر منتخب | گزارش گرافیکی RSoP با دو حالت Logging/Planning | طراحی policy برای OU جدید و بررسی تأثیر پیش از اعمال |

| secedit | کامپیوتر محلی (user/computer) | استخراج یا بازنشانی template امنیتی | پشتیبانگیری از تنظیمات امنیتی سرور HP یا تکرار روی ماشینها |

| gpmc.msc | forest/domain/site/OU | مدیریت مرکزی GPO، مدلسازی، گزارشگیری | مدیریت محیط بزرگ AD، بکآپ GPOها، طراحی ساختار policy سلسلهمراتبی |

-

gpupdate (

gpupdate /force): فورس آپدیت محلی و remote policy‑ها بهصورت فوری بدون نیاز به restart یا logoff . -

gpresult /r: لیست GPOهایی که به کاربر و سیستم اعمالشده، شامل ساعت آخرین اعمال و فیلتر شدن؛ مناسب برای اعتبارسنجی اعمال Policy .

-

rsop.msc: نمایش گرافیکی گزارش Logging یا شبیهسازی Planning از تنظیمات کاربر یا کامپیوتر، بهخصوص در طراحی یا خطایابی پیش از اعمال واقعی در محیط هدف .

-

secedit /export‑/configure: ابزار خط فرمان برای استخراج یک Template امنیتی (مثلاً lockout، priv‑rights و registry) و اعمال یا بازنشانی آن بهصورت استاندارد .

-

gpmc.msc: ابزار رسمی مدیریت GPO با GUI متمرکز جهت ساخت، لینک/unlink، backup/restore، گزارشگیری و مدلسازی policyها در سطح forest/domain/site از طریق ادغام چندین کنسول در یک محیط .

خطاهای رایج در Group Policy ویندوز سرور و روش تشخیص

در محیطهای Active Directory بزرگ، وقتی اعمال GP Token صورت نمیگیرد، ابتدا باید از Event Viewer شروع کرد: لاگهای Windows Logs → System و Applications and Services Logs → Microsoft‑Windows‑GroupPolicy/Operational را بررسی نمایید، بهویژه خطاهایی با شناسههای متداول نظیر 1058، 1055/1053، 1030، 1129 را شناسایی و بجویید توضیحات قسمت Details؛ سپس با ابزارهایی مانند gpresult /h یا rsop.msc نتیجه سیاستهای اعمالشده را استخراج نمایید و در صورت لزوم با فعالسازی حالت دیباگ GPSvc (از طریق HKLM\…\Diagnostics\GPSvcDebugLevel) لاگهای اضافی جمعآوری کنید .

بیشتر بخوانید: همه چیز درباره نصب ESXi روی سرور HP با فلش: نکات حرفهای و کاربردی

۱. Event ID 1058 – خطای خواندن GPT از طریق SYSVOL

این خطا هنگامی رخ میدهد که کلاینت نتواند فایل gpt.ini از فولدر پالیسی (مثلاً \\<DC>\SYSVOL\<domain>\Policies\<GUID>\gpt.ini) بخواند. پیام خطا ممکن است حاوی یکی از کدهای زیر باشد:

-

Error code 3: مسیر مشخصشده یافت نشد → بررسی کنید که فولدر SYSVOL در دسترس و DFS client فعال باشد، با استفاده از دستور

\\<DC>\SYSVOL\…امتحان اتصال شوید. -

Error code 5: دسترسی ممنوع است → ACLهای مربوط به computer/user را در GPC و GPT چک کنید.

-

Error code 53: مسیر شبکه یافت نشد → احتمال DNS خراب یا اشتباه بودن نام DC وجود دارد،

nslookupوping DCانجام دهید .

۲. Event ID 1055 / 1053 – عدم توانایی در resolve نام کامپیوتر یا کاربر

اگر پیام خطا عبارت «could not resolve the computer name» یا «could not resolve the user name» را نمایش دهد، معمولاً مشکلات زیر مطرح هستند:

-

DNS بهدرستی پیکربندی نشده یا رکورد A مربوط به DCها معتبر نیست، یا از public DNS استفاده شده است، بجای DNS داخلی.

-

تأخیر در replication بین DCها که باعث میشود حساب کاربری یا کامپیوتر در DC جاری شناختهنشده باقی بماند؛ کد خطاهای مرتبط شامل 14 (کمبود حافظه)، 525 (کاربر/کامپیوتر پیدا نشد)، 1355 (دامین در دسترس نیست)، و 1727 (RPC شکست خورده) هستند.

راهحل شامل: بررسیipconfig /all، پاکسازی کش DNS، و مطمئن شدن از رجیستر بودن هر DC در DNS داخلی

۳. Event ID 1006 – LDAP Bind error و مشکلات احراز هویت دامنه

خطای 1006 نشاندهنده عدم موفقیت در LDAP Bind است که معمولاً ارتباط با AD را مسدود میکند. پیام خطا ممکن است حاوی خطاهای decimal زیر باشد:

-

Error code 5: دسترسی رد شده → ممکن است کاربر/ماشین اجازه خواندن GPC را ندارد یا پسورد دستگاه همخوانی ندارد.

-

Error code 49: نامعتبر بودن اعتبارنامهها (مثلاً پسورد کاربر expired یا cached اشتباه)

-

Error code 258: timeout DNS یا ثبت نکردن SRV ریکوردهای _ldap._tcp.domain.local

راهحل: بررسیnetdom query,nltest, یا cmdletTest‑ComputerSecureChannelو قطع/وصل مجدد ماشین به دامنه در صورت نیاز

۴. Event ID 1002 – تخصیص ناتوان منابع سیستم

این خطا نشاندهنده استفاده ناکافی از منابع سیستم است؛ پیام خطا ممکن است به «system allocation failure» اشاره کند. معمولاً در نتیجه:

-

کمبود حافظهی فیزیکی یا مجازی، یا

-

کمبود فضای آزاد روی درایو *.\

رفع شامل اجرایfree –mیا Task Manager برای حافظه، بررسی فضای درایو سیستمی، و ریاستارت کردن سرور برای بازیابی منابع دائمی .

۵. Event ID 1129 / 1030 – قطع ارتباط با Domain Controller یا تأخیر ارسال GPO

-

Event ID 1129 هنگامی ثبت میشود که کلاینت نتواند به پورت LDAP (TCP 389) روی DC دسترسی پیدا کند؛ ممکن است به firewall شبکه یا محدودیتهای پورت مربوط باشد.

-

Event ID 1030 پیام «Could not retrieve new Group Policy settings» را نشان میدهد و معمولاً به علت نامعتبر بودن نام DC یا کندی replication رخ میدهد.

روش تشخیص شامل: بررسی توسط PortQry یاtelnet dcName 389، استفاده ازgpresultیا custom view در Operational log با ActivityID مشخص برای ردگیری دقیق رخدادها

بیشتر بخوانید: Power-On Self-Test چیست و آشنایی با انواع کدهای خطای POST در سرور

روشهای رفع مشکلات اعمال نشدن Group Policy

برای رفع مشکلات اعمال نشدن Group Policy در ویندوز سرور، بهترین آغاز، پیروی از چکلیست رسمی مایکروسافت است: تحلیل خطاهای ثبتشده در Event Viewer، بررسی فاز پیشپردازش/پردازش/پسپردازش با لاگهای Microsoft-Windows-GroupPolicy/Operational، شناسایی دقیق خطای GPO با gpresult /r یا gpresult /h و بررسی مجدد تنظیمات Enterprise / Domain / GPO با استفاده از GPMC است .

۱. بررسی لاگ سیستم و ساخت Custom View

-

Event Viewer → System log برای یافتن Event IDهای مربوط به عدماعمال GPO مانند 1129, 1006, 1030, 1058، 1053 و 1097

-

ساخت یک Custom View بر اساس Activity ID برای فیلتر دقیقتر اطلاعات

-

بررسی Logهای GroupPolicy/Operational در دو فاز pre- و post‑processing برای یافتن علت مشکل

۲. اجرای gpupdate و gpresult / RSoP

-

با دستور

gpupdate /forceمجدداً GPO را بازخوانی کنید. -

بررسی خروجی

gpresult /rیاgpresult /h report.htmlبرای تعیین اینکه آیا GPO لینکشده، خوانده شده ولی به دلایلی Apply نشده است یا اصلاً خوانده نشده است -

این خروجی کمک میکند که مشخص شود مشکل از Security Filter، loopback، WMI filter، یا منابع شبکه است

۳. بررسی DNS، دسترسی به SYSVOL و Active Directory Replication

-

خطاهای Event ID مثل 1058 و 1030 معمولاً نشاندهنده عدم دسترسی به مسیریابی SYSVOL یا DNS نادرست هستند

-

با استفاده از

nslookup -type=SRV _ldap._tcp.dc._msdcs.<domain>بررسی کنید که رکوردهای سرویس پیدا میشوند یا نه، سپس اتصال تست برای پورت TCP 389 برگرفته با tools مانند portqry یا telnet برقرار شود -

اطمینان حاصل کنید که SYSVOL و Policies folder روی دامین کنترلرها Replicate شدهاند (DFSR یا FRS). یک فایل gpt.ini باید از کلاینت با مسیر UNC قابلدسترسی باشد

۴. بررسی Security Filtering و Delegation

-

اگر GPO با یک گروه امنیتی محدود شده باشد (مثلاً یک Security Group) اما Authenticated Users پروانهی Read نداشته باشد، کلاینت حتی قادر به خواندن GPO نیست

-

بهترین روش: در tab «Security Filtering» نام گروه هدف اضافه شده و در tab «Delegation»، Authenticated Users با حداقل سطح Read باقی بماند (ولی نه Apply)

«Removing the Apply Group Policy permission from the Authenticated Users group… blocks access for all users»

-

همچنین اگر تنظیمات کاربر (User config) و کامپیوتر (Computer config) در یک GPO ترکیب شده باشد، یا لووبک (Loopback) فعال نشده باشد، ممکن است سیاست به درستی اعمال نشود

۵. تشخیص Slow‑Link، Script‑Timeout و Logon Optimization

-

در صورت Slow Link یا اجرای logon/startup script با تأخیر، GPO ممکن است Timeout شود

-

Policyهایی مانند:

-

Always wait for the network at computer startup and logon

-

Specify startup policy processing wait time

فعال شده و به ۶۰ ثانیه یا بیشتر تنظیم میشوند.در محیطهایی با VPN همیشهروشن یا کارت شبکهای که کند راهاندازی میشود، باید بوت شبکه را تأیید کرد؛ حتی ویژگیهای پروتکل PortFast در سوئیچ HP یا روشن بودن حالت boot delay برای iLO میتواند کمککننده باشد ــ این نکته در سناریوهای مشابه گزارش شده است

-

۶. مشکلات سختافزاری و شبکه در سرورهای HP

-

در مدلهای HP مانند ProLiant DL/ML، وجود Delay در چیپست NIC، تنظیمات NIC teaming یا نسخه Firmware iLO و BIOS قدیمی ممکن است باعث دیر آماده شدن سرویس شبکه و عدم دسترسی به SYSVOL در زمان تأخیر شبکه شود

-

توصیهها:

-

ارتقاء Firmware و درایور NIC به آخرین نسخه

-

استفاده از HP OneView برای بررسی Boot Policy و Profile

-

فعالسازی PortFast روی سوییچ HP/Switch جهت کاهش زمان STP

-

اگر خطاهای زمان یا DST در Thin Clientها باعث عدم اعمال GPO میشود، سینکسازی زمان با DC توصیه شده است

-

جدول خلاصۀ روش تشخیص ارور گروپ پالیسی و رفع

| موضوع | گام تشخیصی | اقدام پیشنهادی |

|---|---|---|

| بررسی Event Viewer | شناسایی error/warning Event ID | ساخت Custom View، استخراج ActivityID |

| اجرای gpresult / RSoP | نیازهای خواندن و Apply GPO مشخص شود | بررسی security filter |

| DNS / SYSVOL access | تست رکورد SRV، UNC path sysvol | رفع replication یا کرنل DNS، نظارت به موتور DFSR |

| Security Filtering | خطای Apply برای گروهها | اضافهکردن Authenticated Users با Read در delegation |

| Slow Link یا Script Timeout | بررسی Event مرتبط با Wait time | افزایش timeout، استفاده از skip slow link detection |

| شبکه HP | زمان طولانی بوت شبکه یا Delay در NIC | ارتقاء Firmware، PortFast، بررسی iLO/Boot Policy |

-

همیشه پس از هر تغییر از

gpupdate /forceوgpresultاستفاده کنید تا مطمئن شوید GPO تازه اعمالشده بررسی میشود -

برای بررسی تغییرات GPO و تأثیر آنها روی کاربران و گروهها، از Resultant Set of Policy (RSoP) بهره ببرید

-

در صورت ادامه خطا، GPSvc debug logging را فعال کنید و فایلهایی همچون

%windir%\debug\usermode\gpsvc.logرا همراه Evtxهای کاربردی ذخیره نمایید جهت تحلیل دقیقتر مشکلی که Deep logging ارائه میکند.

حل مشکل Group Policy روی سرورهای HP

در بسیاری از پیادهسازیهای Active Directory که بر روی سرورهای HP ProLiant اجرا میشوند، گزارشهایی از تأخیر در اعمال Group Policy یا عدم اعمال کامل آن بهویژه مراحل Computer Configuration دریافت میشود. غالباً این مشکل ناشی از NIC teaming و بُد Boot Delay شبکه یا پیکربندی Slow‑Link detection روی ویندوز است تا سیستم ویندوز فکر کند اتصال در زمان بوت بسیار کند یا ناموفق است. در این نمونه، بررسی دقیق Event Viewer و gpresult نشان داد که GPO exchange به دلیل عدم اتصال شبکه قبل از آغاز GPSvc رخ میدهد. در ادامه، علل شایع و راهحلهای مدیریتشده برای رفع مشکل روی سرورهای HP ارائه شده است، طوری که IT Manager با تجربه (۵‑۱۰ سال سابقه) بتواند اسناد اثرگذار به تیم یا قطعات پشتیبانی فنی خارجی ارائه کند.

جدول چکلیست راهبردی رفع: گروهپالیسی در سرورهای HP

| مرحله | بررسی یا اقدام پیشنهادی | هدف اصلی |

|---|---|---|

| شناسایی اولیه خطا | Event Viewer، gpresult | تشخیص علت تأخیر یا خطا در زمان پردازش GPO |

| حالت بوت شبکه | Boot Delay در BIOS یا غیرفعالسازی موقت NIC teaming | اجازه اتصال کامل شبکه به DC قبل از اجرای GPSvc |

| پیکربندی سوئیچ | فعالکردن PortFast / LAG برای NIC teaming | رساندن سریع آدرس IP و اتصال |

| تنظیم Slow‑Link | تنظیم GPO مربوط بـ Configure Slow Link detection | جلوگیری از نادیدهگرفتن GPO در آغاز |

| آپدیت Firmware/BIOS/NIC driver | بهروزرسانی با Smart Update Manager یا SPP | بهینهسازی زمان آمادهسازی سختافزاری شبکه |

| فعالسازی GPSvc Debug | ضبط لاگهای دقیق برای تحلیلهای عمیق | مشاهده خطاهای دقیق سرویس |

۱. علائم و تشخیص اولیه

-

سیستم زمان ورود (logon) یا راهاندازی (boot) بیش از حد طول میکشد و در Event Viewer سیستم یا فایل Operational گروهی از Event ID 1129، یا 5719 دیده میشود که نشان میدهد کلاینت نتوانسته در زمان لازم به DC متصل شود؛ یا لاگها نشان میدهند GPO processing از مرحله pre‑processing فراتر نرفته است.

-

خروجی

gpresult /rیاgpresult /hنشان میدهد که GPO به لیست لینکشدهها اضافه شده اما Status برابر «خوانده نشد» یا به طور ناقص میباشد. -

فرآیند GPSvc در گلوگاه اجرایی قرار گرفته و در لاگهای debug یا ماکرو delayed eventها بررسی میشود.

(بر اساس راهنمای رسمی Microsoft برای خطای 1129)

۲. دلیل مشکل شبکهٔ دیر بوت شدن سرور HP (NIC teaming یا PortFast/PDU delay)

-

در برخی مدلهای HP مانند ProLiant DL365 G5 یا BL460C G7، کارتهای شبکه که در حالت NIC teaming پیکربندی شدهاند، تا زمان دریافت IP از switch، در حالت «Acquiring network address» باقی میمانند؛ در نتیجه Windows پیش از ایجاد ارتباط با Domain Controller اقدام به اجرای GPSvc میکند که به خطای NETLOGON 5719 میانجامد.

-

HP Community گزارش کردهاند که حتی فعالسازی PortFast روی سوئیچ نیز گاهی کافی نبوده و اعمال policy ممکن است قبل از آمادهشدن شبکه رخ دهد.

۳. تنظیمات پیشفرض Slow‑Link detection

-

Windows بهصورت پیشفرض لینکهایی با سرعت پائین (کمتر از ≈500 kbps یا تأخیر شبکۀ بالا) را حذف یا متوقف شده درنظر میگیرد و GPOهایی مانند Preferences یا Login Scripts اعمال نمیشوند، چون تشخیص داده میشوند که شبکه «کند» است.

-

محیطهایی که VM، VPN یا NIC teaming دارند باعث میشود ویندوز قبل از بررسی تمام GPOها، آن را بهعنوان اتصال کند شناسایی کند. تنظیم GPO

"Configure Group Policy slow link detection"به مقدار 0 نیازمند دقت است تا مطمئن شود کاملاً غیرفعال باشد یا threshold تنظیم شود.

۴. تأثیر Firmware و BIOS قدیمی (درایور کارت شبکه و iLO)

-

Firmwareهای قدیمی کارت شبکه یا iLO میتوانند زمان Initialisation را بهطور قابلتوجهی افزایش دهند؛ در نتیجه Windows در زمان مورد انتظار نمیتواند اتصال LDAP برقرار کند. HP راهنمای رسمی دارد مبنی بر بهروزرسانی firmware (درایور NIC) و BIOS با Smart Update Manager یا HP Service Pack for ProLiant (SPP) برای بهبود کیفیت اتصال شبکه. همچنین از خدمات boot delay در RBSU نیز پشتیبانی میشود تا بوت شبکه قبل از اعمال سیستمعامل کامل شود.

۵. راهحل پیشنهادی – تنظیمات در سطح BIOS و شبکه

-

فعال کردن Boot Delay (به عنوان مثال، 5 تا 10 ثانیه) برای NIC در RBSU BIOS: مسیر System Configuration → Server Availability → Power‑On Delay → انتخاب NIC → تعریف تأخیر شبکه را دنبال کنید تا سرویس شبکه فعال شود قبل از شروع ویندوز.

-

اگر NIC teaming استفاده میشود، در سوئیچ HP یا Cisco پورتها را با حالت PortFast یا EtherChannel static LAG پیکربندی کنید تا لینک شبکه سریعتر فعال شود.

-

در صورت امکان، NIC teaming موقت غیرفعال شود تا اثربخشی اعمال GPO تشخیص داده شود.

۶. تنظیمات Group Policy Slow‑Link

-

ایجاد یک GPO یا ویرایش تنظیم موجود در مسیر:

pgsqlComputer Configuration → Policies → Administrative Templates → System → Group Policy → Configure Group Policy slow link detection

مقدار را روی

0(بهمعنی غیرفعالکردن تمایز Slow Link) تنظیم و در صورت نیاز threshold را بر اساس شرایط شبکه environment خود تعریف کنید. باید پس از اعمال policy باgpupdate /forceبررسی شود که status اجرا شده باشد.

همچنین Logging GPSvc فعال شود تا در مسیر%windir%\debug\usermode\gpsvc.logفایلهای پیام ثبت شوند در صورت عدم اعمال موفق GPO.

۷. مانیتورینگ اعمال – بررسی Event Viewer، gpresult و زمان پردازش GPO

-

بررسی Event ID های 8000/8001 در مسیر

Applications and Services Logs → Microsoft → Windows → Group Policy → Operationalبرای مشاهده زمان واقعی اجرای policy processing (گزارش میدهد مثالاً «Boot policy processed for COMPUTER in 42 ثانیه») -

خواندن خروجی

gpresult /h report.htmlبرای جزئیات status هر GPO و تشخیص علت «خوانده نشدن» یا Filter شدن. -

درصورتیکه فرآیند GPO به طور دائم با خطا مواجه میشود، GPSvc debug logging فعال گردد و فایل لاگهای مربوطه نشانهگذاری شود.

جمعبندی

در دنیای پیچیده و پویا مدیریت شبکههای سازمانی، تسلط بر ابزارهای مدیریت Group Policy در ویندوز سرور، به ویژه در محیطهای مجهز به سرورهای HP، نقش حیاتی در تضمین امنیت، کارایی و پایداری زیرساختهای IT دارد. مرکز تخصصی سرور اچ پی یاقوت سرخ با تجربه چندین ساله در تأمین، راهاندازی و پشتیبانی سرورهای HP، آماده است تا با ارائه مشاوره تخصصی، آموزشهای کاربردی و خدمات فنی حرفهای، شما را در مسیر بهینهسازی و رفع مشکلات Group Policy همراهی کند. برای دریافت راهنماییهای بیشتر و بهرهمندی از تخصص تیم ما، همین امروز با یاقوت سرخ تماس بگیرید و امنیت و عملکرد سازمان خود را تضمین کنید.