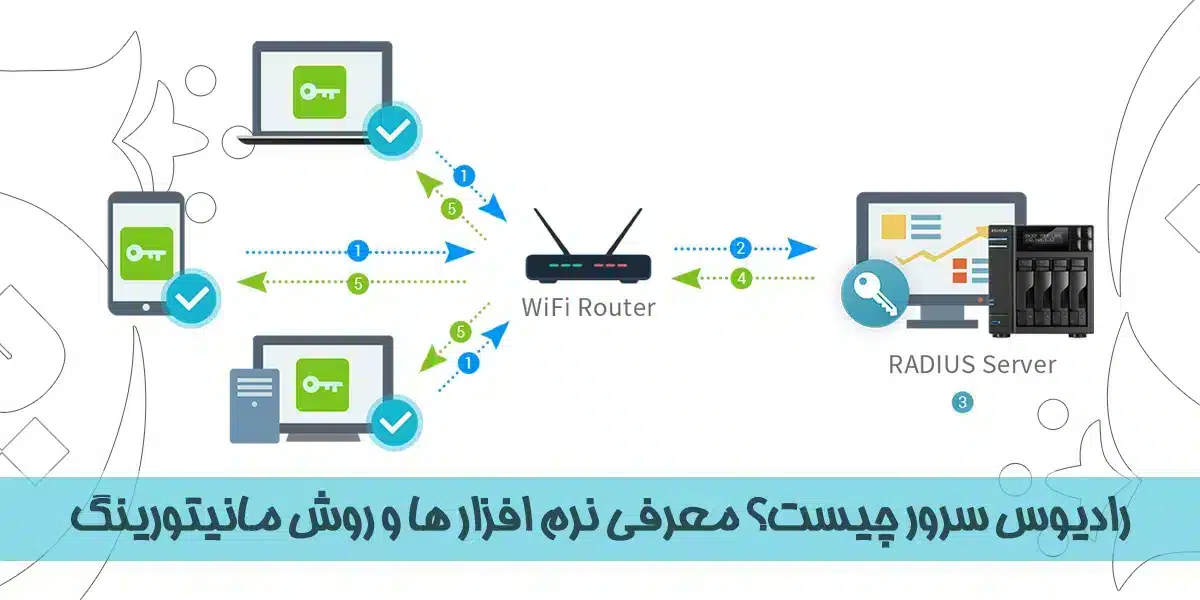

Network Policy Server (NPS) در ویندوز سرور نقش مهمی در مدیریت امنیت و کنترل دسترسی شبکه ایفا میکند. این سرویس در واقع پیادهسازی مایکروسافت از RADIUS (Remote Authentication Dial-In User Service) است که به مدیران IT امکان میدهد فرآیندهای احراز هویت (Authentication)، مجوزدهی (Authorization) و حسابداری (Accounting) را به صورت متمرکز مدیریت کنند. با استفاده از NPS میتوان سیاستهای دسترسی کاربران را بر اساس نقشها، گروههای Active Directory یا نوع اتصال (LAN، VPN، Wireless) تعریف و اعمال کرد. در سازمانهایی که از سرور HP برای میزبانی زیرساخت شبکه استفاده میکنند، NPS به عنوان یک لایه امنیتی حیاتی، به بهبود کارایی و یکپارچگی سیستم کمک کرده و در کنار مانیتورینگ دقیق و گزارشگیری جامع، ابزار قدرتمندی برای کنترل دسترسی امن و پایدار در اختیار مدیران فناوری اطلاعات قرار میدهد.

پیشنیازهای نصب و راهاندازی NPS در ویندوز سرور

برای نصب سرویس Network Policy Server (NPS) در ویندوز سرور، لازم است از نسخههای ویندوز سرور ۲۰۱۲ یا بالاتر استفاده کنید. این سرویس در قالب نقش NPAS (Network Policy and Access Services) در دسترس است و صرفاً در حالت “Server with Desktop Experience” قابل نصب است؛ در حالی که در حالت Server Core در دسترس نخواهد بود. همچنین، NPS باید به Active Directory Domain Services (AD DS) متصل شود تا بتواند فرآیند احراز هویت کاربران را مدیریت کند؛ اگر سرور عضو دامنه باشد، از حسابهای کاربری در AD استفاده خواهد کرد. اگر قصد دارید از روشهای احراز هویت مبتنی بر گواهی (مثلاً EAP، PEAP) استفاده کنید، باید گواهینامهی سرور (Server Certificate) را از طریق AD CS یا یک CA معتبر تهیه و نصب کنید.

| پیشنیازهای نصب NPS در ویندوز سرور | |

| پیشنیاز | توضیحات |

| نسخه سیستمعامل: Windows Server 2012 یا بالاتر | سرویس NPS در نقش NPAS قابل نصب است؛ فقط در حالت Server with Desktop Experience در دسترس است. |

| عضویت در Active Directory (AD DS) | برای احراز هویت متمرکز، سرور NPS باید عضو دامنه باشد تا بتواند از حسابهای AD استفاده کند. |

| گواهینامه سرور (برای EAP/PEAP) | در صورت استفاده از احراز هویت گواهیمحور، باید CA و گواهی معتبر فراهم شده و نصب شود. |

| تعریف RADIUS Clients | دستگاههای شبکهای مانند VPN، AP، سوئیچها باید به عنوان کلاینت RADIUS پیکربندی شوند. |

| تنظیمات فایروال (پورت UDP 1812/1813) | فایروال باید ترافیک مربوط به RADIUS را مجاز کند تا اتصال به درستی انجام شود. |

| نصب بر روی سرور مجزا (نه DC) | نصب NPS روی سرور مجزا باعث کاهش ریسک خطاهای احتمالی و قطع ارتباط میشود. |

در مرحله زیرساخت، باید کلاینتهای RADIUS که شامل دستگاههایی مانند کنترلکنندههای وایرلس، سرورهای VPN، یا سوئیچها هستند، بهعنوان RADIUS Client در NPS تعریف شوند. همچنین ضروری است که فایروال ویندوز به گونهای تنظیم شود که ترافیک ورودی بر روی پورت UDP ۱۸۱۲ (و در صورت نیاز ۱۸۱۳ برای Accounting) را اجازه دهد تا ارتباط RADIUS برقرار شود. برای پیادهسازی پایدارتر، توصیه میشود سرور NPS را روی یک ماشین جداگانه—و نه کنترلکننده دامنه—اجرایی کنید تا ریسک قطع ارتباط یا قفل شدن به حداقل برسد.

آموزش گام به گام نصب و فعالسازی NPS در ویندوز سرور

برای نصب سرویس Network Policy Server (NPS) در ویندوز سرور، این سرویس ابتدا بهعنوان نقش Network Policy and Access Services (NPAS) در Server Manager اضافه میشود؛ در ادامه، نقش Network Policy Server انتخاب و نصب میگردد. فرایند نصب را میتوان از طریق رابط گرافیکی (Add Roles and Features Wizard) یا خط فرمان با PowerShell انجام داد؛ برای مثال با اجرای دستور Install-WindowsFeature NPAS -IncludeManagementTools در PowerShell امکان نصب فراهم میشود. در پایان نصب، سرویس بهطور خودکار برای دریافت ترافیک RADIUS روی پورتهای استاندارد مانند UDP 1812، 1813، 1645 و 1646 باز میشود و در صورت فعال بودن Windows Firewall، استثناءهای لازم ایجاد میگردد.

بیشتر بخوانید: پینگ و جیتر چیست؟ تفاوت Delay و Jitter و استاندارد اندازه جیتر

1) نصب نقش NPAS از طریق Server Manager

-

وارد سرور با حسابی که عضو گروه Administrators است شوید.

-

Server Manager را باز کنید.

-

از منوی بالا: Manage → Add Roles and Features را انتخاب کنید.

-

در Wizard: روی Next کلیک کنید تا به صفحه Select installation type برسید؛ گزینه Role-based or feature-based installation را انتخاب و سرور مقصد را انتخاب کنید.

-

در صفحه Select server roles، تیک Network Policy and Access Services را بزنید؛ وقتی پنجرهای باز شد Add Features را انتخاب کرده و سپس Next را بزنید.

-

در پنجره Roles، زیر NPAS گزینه Network Policy Server را تیک بزنید و نصب را ادامه دهید تا عملیات کامل شود.

-

پس از نصب، در Server Manager از منوی Tools کنسول Network Policy Server را باز کنید تا شروع به پیکربندی نمایید.

نکته: در حین نصب میتوانید گزینه افزودن ابزارهای مدیریتی را بپذیرید تا کنسولهای مدیریتی در دسترس قرار گیرند.

2) نصب با PowerShell

-

PowerShell را با Run as Administrator باز کنید.

-

برای نصب NPAS و ابزارهای مدیریتی دستور زیر را اجرا کنید:

Install-WindowsFeature NPAS -IncludeManagementTools

-

در صورت نیاز به ریاستارت خودکار پس از نصب (بسته به ساختار سرور) میتوانید

-Restartاضافه کنید یا بعد از نصب سرور را دستی ریاستارت نمایید. -

برای حذف نقش در صورت نیاز:

Uninstall-WindowsFeature NPAS

نکته: اجرای این دستورات باید در یک نشست ادمین انجام شود و خروجی نصب را برای رفع خطاها بررسی کنید (مثلاً خطاهای وابستگی یا فضای دیسک).

3) تنظیم خودکار/دستی فایروال برای ترافیک RADIUS

-

پس از نصب، معمولاً Windows Defender Firewall استثناهایی برای RADIUS اضافه میکند؛ اما همیشه بررسی کنید: در سرور Windows Defender Firewall with Advanced Security را باز کنید.

-

در Inbound Rules بهدنبال قوانین مربوط به RADIUS یا NPS بگردید (نامهایی مانند “RADIUS Authentication (UDP-In)” یا مشابه).

-

اگر قانون وجود ندارد یا میخواهید وارد کنید، میتوانید با پاورشل قوانین را اضافه کنید (مثال برای پورت استاندارد authentication):

New-NetFirewallRule -DisplayName "Allow RADIUS Auth UDP 1812" -Direction Inbound -Protocol UDP -LocalPort 1812 -Action Allow -Profile Domain,Private

New-NetFirewallRule -DisplayName "Allow RADIUS Accounting UDP 1813" -Direction Inbound -Protocol UDP -LocalPort 1813 -Action Allow -Profile Domain,Private

-

اطمینان حاصل کنید که پورتهای بین NPS و access servers (WLC، VPN، سوئیچها) یکسان تنظیم شده باشند — مقادیر استاندارد RADIUS پورتهای 1812 (Authentication) و 1813 (Accounting) هستند؛ برخی دستگاههای قدیمی از 1645/1646 استفاده میکنند، بنابراین تطابق پورت ضروری است.

نکته عملی: در برخی نسخهها/پچها لازم است بهصورت دستی قوانین ایجاد شوند؛ در صورت بروز مشکل با لاگ فایروال، بررسی کنید که UDP بسته نمیشود.

4) عضویت سرور در Active Directory (اختیاری ولی توصیهشده)

-

اگر میخواهید NPS از حسابهای کاربران AD برای احراز هویت استفاده کند، سرور NPS را به دامنه اضافه کنید. دو روش رایج:

-

گرافیکی:

sysdm.cpl→ تب Computer Name → Change → انتخاب Domain و وارد کردن نام دامنه → وارد کردن credentials کاربری که حق افزودن کامپیوتر به دامنه را دارد → ریاستارت. -

پاورشل (اجرای با ادمین):

-

Add-Computer -DomainName "yourdomain.local" -Credential (Get-Credential) -Restart

-

بعد از ریاستارت و ورود دوباره، اطمینان حاصل کنید که سرور میتواند با کنترلکننده دامنه ارتباط برقرار کند (DNS و زمان همگام باشند).

نکته: برای امنیت و مدیریت بهتر، اغلب سازمانها سرور NPS را عضو دامنه میکنند تا بتوان از گروهها و سیاستهای AD برای Authorization استفاده نمود.

5) فعالسازی/ثبت NPS در Active Directory و تعریف RADIUS Clients و Network Policies

الف — ثبت NPS در AD (Register server in AD):

-

Server Manager → Tools → Network Policy Server را باز کنید.

-

در کنسول NPS، روی گره ریشه NPS (Local) راستکلیک کنید و Register server in Active Directory را انتخاب کنید. سپس دو بار OK را بزنید تا حساب سرویس NPS در AD ثبت شود. این کار اجازه میدهد NPS هویت کاربران دامنه را بخواند و سیاستها را اعمال کند.

ب — تعریف RADIUS Client (مثال برای یک کنترلکننده وایرلس یا VPN):

-

در کنسول NPS: بخش RADIUS Clients and Servers → RADIUS Clients را باز کنید.

-

راستکلیک → New RADIUS Client.

-

در پنجره:

-

Friendly name: نام خوانا (مثلاً WLC-01).

-

Address (IP or DNS): آدرس IP یا FQDN دستگاه.

-

Shared secret: یک shared secret قوی انتخاب و تکرار کنید (گزینه Generate یا Manual).

-

Vendor name را در صورت نیاز انتخاب کنید (برخی WLCها نیاز به VSA دارند).

-

-

ذخیره کنید. حالا NPS آماده دریافت درخواستهای RADIUS از آن کلاینت است.

ج — ایجاد Network Policy (مثال PEAP برای وایفای):

-

در NPS به Policies → Network Policies بروید → New.

-

نام Policy را وارد کنید (مثلاً WiFi-PEAP).

-

Conditions: معمولاً گروههای AD یا نوع NAS Port را بهعنوان شرط اضافه کنید.

-

Constraints → Authentication Methods → انتخاب Microsoft: Protected EAP (PEAP) و تنظیمات داخلی (PEAP -> MS-CHAP v2)؛ اگر از EAP-TLS استفاده میکنید، باید گواهیها را پیکربندی کنید.

-

Settings → تنظیمات مربوط به VLAN ها، session timeout و غیره را تکمیل کنید.

-

ذخیره و تست کنید (با یک کلاینت تست یا ابزار تست RADIUS).

بیشتر بخوانید: راهنمای جامع انتخاب کانفیگ مناسب برای سرور HPE بر اساس نیاز کسبوکار

تکمیلی و تست نهایی

-

تست RADIUS: از ابزارهایی مثل NTRadPing یا تست داخلی دستگاههای access point/VPN برای ارسال Access-Request و بررسی پاسخ استفاده کنید.

-

گواهیها: اگر از PEAP/EAP-TLS استفاده میکنید، حتماً گواهی سرور با EKU مناسب روی NPS نصب و در clients اعتماد شده باشد؛ مستندات Microsoft الزامات گواهی را شرح دادهاند.

-

محیط اجرا: تا حد امکان NPS را روی یک سرور مجزا (نه لزوماً روی Domain Controller یا RRAS که ممکن است تداخل ایجاد کند) اجرا کنید تا مشکلات عملکردی و دسترسی کاهش یابد.

تنظیمات اولیه NPS در ویندوز سرور

Network Policy Server (NPS) به عنوان پیادهسازی مایکروسافت از پروتکل RADIUS، امکان مدیریت متمرکز فرآیندهای احراز هویت (Authentication)، مجوزدهی (Authorization) و حسابداری (Accounting) را برای انواع دسترسیهای شبکه مانند VPN، وایرلس، سوئیچهای معتبر و dial-in فراهم میکند. پس از نصب نقش NPS، باید مراحل زیر را گامبهگام انجام دهید:

1- ثبت NPS در Active Directory

برای اینکه NPS بتواند اطلاعات کاربری (مثل خاصیت Dial-in) را از Active Directory بخواند، باید در AD ثبت (register) شود:

-

به Server Manager → Tools → Network Policy Server بروید و کنسول را باز کنید.

-

روی NPS (Local) راستکلیک کرده و گزینه Register server in Active Directory را انتخاب کنید، سپس OK را کلیک کنید.

-

در پنجره بعدی مجدداً OK را انتخاب نمایید تا سرور به گروه RAS and IAS Servers در AD افزوده شود.

2- تعریف RADIUS Clients

نقاط دسترسی مانند VPN یا وایفای باید بهعنوان RADIUS Client تعریف شوند تا بتوانند به NPS درخواست ارسال کنند:

-

به کنسول NPS: RADIUS Clients and Servers → RADIUS Clients بروید.

-

راستکلیک کنید و New RADIUS Client را انتخاب نمایید.

-

اطلاعات زیر را پر کنید:

-

Friendly Name (نام دلخواه مانند “VPN-Server1”)

-

Address (IP or DNS)

-

Shared Secret (رمز مشترک امن و منطبق با کلاینت)

-

-

ذخیره کنید تا RADIUS Client تعریف شود.

3- ایجاد Network Policy

برای تعیین شرایط دسترسی (کدام گروهها، از چه روش احراز هویتی و چه محدودیتهایی):

-

در کنسول NPS: مسیر Policies → Network Policies را باز کنید و New را انتخاب نمایید.

-

در ویزارد:

-

نام Policy را وارد کنید (مثلاً “VPN Access Policy”)

-

Conditions (مثلاً عضویت در گروه خاص AD) را اضافه کنید

-

Access Permission (Access Granted یا Denied) را تعیین کنید

-

Authentication Methods را مشخص کنید (مثلاً EAP یا PEAP/ MS-CHAP v2)

-

-

گزینهای هم برای Ignore user account dial-in properties وجود دارد — زمانی که میخواهید تصمیمگیری فقط براساس Network Policy انجام شود، نه تنظیمات کاربر در AD

4- استفاده از Wizards برای تنظیم سریع

برای تنظیمات سریع (مطابق نیاز VPN یا 802.1X):

-

کنسول NPS را باز کنید. در بخش Getting Started and Standard Configuration، دو ویزارد مفید موجود است:

-

RADIUS server for Dial-Up or VPN Connections

-

802.1X wireless or wired

-

-

بسته به نیاز، یکی را انتخاب کرده و روی Configure کلیک کنید تا ویزارد مراحل ایجاد Connection Request Policy و Network Policy را بهصورت اتومات انجام دهد.

5- پیکربندی Logging / Accounting

برای ثبت وقایع احراز هویت و تحلیلهای رخداد:

-

در کنسول NPS، به مسیر مربوط به Accounting یا گزینه Configure NPS logging بروید.

-

انتخاب کنید گزارشها در فایلهای متنی محلی ذخیره شوند یا به یک پایگاه داده SQL ارسال شوند.

-

با ذخیرهسازی در SQL Server، امکان گزارشگیری و تحلیل پیشرفته فراهم خواهد بود.

کانفینگ NPS برای سازمان ها

کانفیگ NPS برای سناریوهای سازمانی این امکان را به سازمانها میدهد که سیاستهای کلان دسترسی شبکه—مانند محیطهای وایرلس (802.1X)، VPN یا Dial-In، و Remote Desktop Gateway (RD Gateway)—را بهصورت متمرکز و منعطف مدیریت کنند، همچنین میتوانند برای امنیت بیشتر از MFA مبتنی بر ابری (مثل Microsoft Entra) استفاده کنند؛ بدون نیاز به پیکربندی جداگانه روی هر دستگاه یا سرور، همه کنترلها و احراز هویت از طریق NPS انجام میشود.

1- تنظیم NPS برای دسترسی وایرلس (802.1X)

از NPS میتوان بهعنوان سرور RADIUS برای دسترسی بیسیم یا سیمی با استاندارد 802.1X استفاده کرد:

-

در کنسول NPS: مسیر Getting Started and Standard Configuration → Configure 802.1X using a wizard را انتخاب کنید تا یک Connection Request Policy و Network Policy ایجاد شود.

-

در پشتصحنه، این فرآیند شامل احراز هویت با EAP (مثلاً PEAP یا EAP-TLS) و استفاده از گواهینامههای معتبر است؛ همراه با تنظیم VLAN یا ACL در صورت نیاز.

2- تنظیم برای VPN یا Dial-In سازمانی

-

در کنسول NPS: از بخش Getting Started and Standard Configuration، گزینه RADIUS server for Dial-Up or VPN Connections را انتخاب و روی Configure VPN or Dial-Up with a wizard کلیک کنید تا Connection Request و Network Policy مرتبط ایجاد شوند.

-

سپس این سیاستها را بر اساس گروههای AD و زمانبندی یا پارامترهای دیگر شخصیسازی کنید.

3- استفاده از NPS با Remote Desktop Gateway (RD Gateway) و MFA بر پایه Azure

-

NPS میتواند بهعنوان مرکزی برای نگهداری سیاستهای RD CAP (Remote Desktop Connection Authorization Policies) استفاده شود، تا احراز هویت برای ورود از طریق RD Gateway بهصورت متمرکز انجام شود.

-

برای امنیت بیشتر، میتوان از NPS Extension for Azure MFA بهره برد. جریان کار بهصورت زیر است:

-

RD Gateway درخواست احراز هویت را به NPS ارسال میکند.

-

NPS ابتدا بررسی هویت (username/password) را انجام میدهد.

-

اگر شرایط مطابقت داشته باشد، با استفاده از Azure MFA مرحله دوم (push یا تلفن) را فعال میکند.

-

پس از موفقیت MFA، دسترسی توسط NPS تایید میشود و RD Gateway اتصال را برقرار میسازد.

-

مدیریت و مانیتورینگ NPS در ویندوز سرور

مدیریت و مانیتورینگ NPS در ویندوز سرور شامل پایش عملکرد سرویس و ترافیک احراز هویت، بررسی لاگها برای تحلیل رویدادهای موفق یا ناموفق authentication/accounting، و پیادهسازی بهترین شیوههای نگهداری و امنیتی است. این کار میتواند شامل استفاده از لاگهای محلی یا SQL، تنظیم هشدارها، بکاپگیری، و ادغام با ابزارهای مانیتورینگ برای پایش دقیق عملکرد NPS باشد.

1. پیکربندی Logging و Accounting (ثبت وقایع)

-

فعالسازی Event Logging و Accounting: در کنسول NPS، گزینه Configure Network Policy Server Accounting را باز کرده و هر دو گزینه ثبت احراز هویت (Authentication) و حسابداری (Accounting) را روشن کنید.

-

انتخاب محل ذخیرهسازی لاگها: شما میتوانید گزارشها را به صورت فایل متنی روی دیسک محلی یا در پایگاه داده SQL Server ذخیره کنید؛ استفاده از SQL برای گزارشگیریهای پیچیدهتر توصیه میشود.

-

پشتیبانگیری منظم: لاگها غیر قابل بازیابی هستند؛ بنابراین بهتر است بهصورت منظم نسخه پشتیبان از آنها داشته باشید.

-

مدیریت حجم لاگها: مطمئن شوید فضای کافی برای نگهداری لاگها وجود دارد و ظرفیت کافی تنظیم شده است.

2. پایش سلامت سرویس و عملکرد

-

مانیتورینگ وضعیت سرویس NPS: ابزارهایی مانند SolarWinds SAM یا ManageEngine AppManager میتوانند وضعیت سرویس، پالس احراز هویت و درخواستها را بررسی کنند.

-

شاخصهای کلیدی عملکرد (KPIs):

-

تعداد درخواستهای Access-Requests، Accepts، Rejects به ازای ثانیه؛

-

زمان uptime سرویس؛

-

تعداد درخواستهای Accounting و پاسخها به ازای ثانیه؛

-

تعداد خطاهای مرتبط با شبکه یا DNS و شماره رخدادهای خاص.

-

-

تشخیص سریع خطاها: سیستمهای معتبر مانیتورینگ میتوانند هشدارهایی برای شرایط بحرانی مانند توقف سرویس، اشکال در پاسخدهی، یا قطع ارتباط فراهم کنند.

3. استفاده از بهترین شیوههای (Best Practices)

-

استفاده از احراز هویت مبتنی بر گواهی: استفاده از PEAP/EAP-TLS بجای کلمه عبور ساده، امنیت بالاتری فراهم میکند.

-

استفاده از CA داخلی: اگر از روشهای certificate-based استفاده میکنید، توصیه میشود CA داخلی AD CS پیادهسازی شود.

-

بازبینی منظم سیاستها: Network Policies را دورهای بررسی و بهروزرسانی کنید تا با تغییرات نیاز سازمان هماهنگ باشند.

-

طراحی مقیاسپذیر و مقاوم (redundant): در شرایط پرترافیک یا سازمانهای بزرگ، از سرورهای NPS متعدد، load balancing یا RADIUS proxy استفاده کنید.

-

مستندسازی و آموزش: سیاستها، تنظیمات و تغییرات را مستندسازی کنید و تیم را در مورد آنها آموزش دهید.

4. امنیت و پایش تغییرات

-

عدم ارسال دادههای حساس از راه دور بهصورت متنی: برای مدیریت از راه دور NPS، از Remote Desktop یا IPsec استفاده کنید تا shared secret یا پیکربندیها محافظت شوند.

-

آگاهسازی از تغییرات پیکربندی: برای مشاهده تغییرات در فایلهای پیکربندی (مثلاً

ias)، میتوانید از روشهایی مثل MD5 checksum یا ابزارهایی مثل FileBeat برای هشدار سریع استفاده کنید.

خطاهای رایج NPS در ویندوز سرور

در هنگام استفاده از Network Policy Server (NPS) در ویندوز سرور، رایجترین خطاها معمولاً مربوط به مشکلات احراز هویت (Authentication failure)، مقایسه نادرست shared secret با کلاینت RADIUS، عدم تطابق اصول سیاستهای شبکه (Network Policy) و گواهینامههای SSL/TLS نادرست هستند. این خطاها اغلب با Event IDهایی مانند 13, 18, 6273 (بههمراه Reason Codes مختلف) ثبت میشوند و میتوان با بررسی لاگهای Event Viewer یا NPS، فعالسازی auditing، و اطمینان از صحت پیکربندی (گواهی، shared secret، پالیسیها، و کلاینتهای RADIUS)، آنها را شناسایی و اصلاح کرد.

| Event/Reason Code | معنی خطا | رویکرد اصلاح |

|---|---|---|

| Event ID 13 | پیام RADIUS از یک کلاینت با IP نامعتبر دریافت شده است | آدرس IP ارسالکننده را چک کرده و در لیست RADIUS Clients اضافه کنید |

| Event ID 18 | پیام Access-Request دریافت شده است اما shared secret مطابقت ندارد | shared secret کلاینت و سرور را بررسی و اصلاح کرده یا مجدداً آن را تنظیم کنید |

| Event ID 6273 (در Reason Code 16) | NPS دسترسی را به دلیل اشتباه بودن نام کاربری یا رمز عبور رد کرد | معتبر بودن حساب کاربری، عدم قفل یا انقضاء حساب، و ارتباط صحیح با DC را بررسی کنید |

| Reason Code 22 (EAP handshake failure) | مشکل در handshake با EAP، معمولاً به دلیل گواهینامه نادرست یا تنظیمات TLS | گواهینامه سرور را بررسی کنید؛ TLS مناسب و EAP تنظیم شده را تطبیق دهید؛ client profile را اصلاح کنید |

| Reason Code 269 | کلاینت و سرور بین الگوریتم مشترک (cryptographic algorithm) سازگار نیستند | تنظیمات TLS (مثل TLS 1.0/1.2) را در سرور و کلاینتها هماهنگ کنید |

| عدم ثبت لاگهای NPS در Event Viewer | لاگها ظاهر نمیشوند حتی با فعال بودن auditing | با دستور sc sidtype IAS unrestricted مرتبهبندی مجوز سرویس و ریبوت سرور؛ یا فعال/غیرفعال کردن مجدد auditing با auditpol (بعد ریبوت) |

مراحل عیبیابی:

-

فعالسازی Auditing برای NPS:

auditpol /set /subcategory:"Network Policy Server" /success:enable /failure:enable

-

بررسی Event Viewer در مسیر Custom Views → Server Roles → Network Policy and Access Services و بررسی Event IDهایی مثل 13، 18، 6273.

-

رفع مشکلات بر اساس کدهای خطا:

-

13: اضافه کردن کلاینت RADIUS با IP مربوطه.

-

18: همگامسازی shared secret.

-

6273 + Reason: تأیید اعتبار حساب و دسترسی.

-

22: اطمینان از گواهی صحیح و client-side تنظیمات.

-

269: اصلاح تنظیمات TLS/روشهای رمزنگاری.

-

اگر لاگها ظاهر نمیشوند: اعمال

sc sidtype IAS unrestrictedو ریبوت، یا re-enable auditing.

-

مقایسه NPS با سایر رقبا

Network Policy Server (NPS) یک راهکار ساده و کارآمد برای پیادهسازی خدمات (احراز هویت، مجوزدهی و حسابداری) در محیط ویندوز است که با Active Directory ادغام میشود و برای سازمانهای کوچک و متوسط ایدهآل است؛ در مقابل، راهکارهایی همچون Cisco ISE یا FreeRADIUS امکانات پیشرفتهتری مثل پروفایلسازی دستگاهها، بررسی وضعیت امنیتی، مدیریت کامل مهمانها و یکپارچگی با سیستمهای متعدد را ارائه میدهند و برای سازمانهای بزرگ یا محیطهای ترکیبی (Hybrid / Cloud) مناسبتر هستند.

مزایا

- ادغام بومی با Active Directory و ابزارهای مایکروسافت → ساده برای مدیران IT ویندوزی

- مدیریت متمرکز AAA برای VPN، وایرلس، سوئیچهای معتبر و Dial-up در قالب یک سرویس RADIUS

- گزارشگیری و حسابداری (Accounting) داخلی با امکان ذخیره در فایل یا SQL برای تحلیل و انطباق

- بهصرفه، مناسب برای کسبوکارهای کوچک تا متوسط و زیرساختهای HP و مایکروسافت با منابع محدود

- یادگیری و راهاندازی سریع با مدیریت محلی یا PowerShell بدون نیاز به تجهیزات پیچیده خارجی

محدودیت ها

- وابستگی به AD On-premise و عدم سازگاری مستقیم با Azure AD / Entra ID → پیچیدگی در محیطهای Cloud یا Hybrid

- رابط کاربری نسبتاً قدیمی و پیچیده، نیاز به تخصص بالا برای پیکربندی درست سیاستها

- فاقد قابلیتهای پیشرفتهای مانند پروفایلسازی دستگاهها، ارزیابی وضعیت امنیتی یا مدیریت کاربران مهمان (Guest) در سطح ISE

- مقیاسپذیری و افزونگی محدود؛ نیاز به راهکارهای اضافی برای بارگذاری (Load Balancing) و تحمل خطا

- نیاز به مهندسی اضافی برای ادغام با سیستمهای غیر ویندوزی یا رمزنگاری مدرن

جمعبندی

راهاندازی و مدیریت Network Policy Server (NPS) در ویندوز سرور، از نصب و ثبت در Active Directory تا پیکربندی RADIUS Clients، ایجاد Network Policies، استفاده از Wizard و پایش و مانیتورینگ، نقش حیاتی در تأمین امنیت و مدیریت دسترسی شبکه دارد. با شناخت خطاهای رایج و راهکارهای رفع آنها و مقایسه NPS با سایر راهکارهای AAA، مدیران IT میتوانند تصمیمات آگاهانهای برای سازمانهای کوچک و متوسط اتخاذ کنند. برای مطالعه بیشتر و دسترسی به منابع معتبر، میتوانید به مستندات رسمی مایکروسافت و منابع تخصصی مانند Microsoft Learn، SecureW2 و ManageEngine مراجعه کنید. برای خرید سرورهای HP مناسب و دریافت مشاوره تخصصی در زمینه پیادهسازی NPS و زیرساختهای شبکه، با کارشناسان یاقوت سرخ – مرکز تخصصی سرور تماس بگیرید و راهکارهای حرفهای و خدمات پس از فروش معتبر را تجربه نمایید.

2 نظر در “آموزش کانفیگ NPS در ویندوز سرور: عیب یابی خطاهای NPS، مانیتورینگ و امنیت”

سلام ، میخوام NPS رو روی ویندوز سرورم کانفیگ کنم که کاربرا فقط با احراز هویت بتونن به وایفای یا VPN وصل بشن. اگه کانفیگ نادرست باشه چه ایرادهایی پیش میاد؟

کانفیگ Network Policy Server (NPS) برای کنترل دسترسی به شبکه وایفای یا VPN، یک فرآیند چندمرحلهای است که نیازمند دقت در تنظیمات و هماهنگی بین اجزای مختلف شبکه میباشد.

مراحل اصلی کانفیگ NPS:

۱. نصب نقش NPS:

از طریق Server Manager، نقش “Network Policy and Access Services” را نصب کنید.

۲. ثبت در Active Directory:

پس از نصب، NPS را در AD ثبت کنید تا بتواند اطلاعات کاربران را بخواند.

۳. تعریف RADIUS Clients:

دستگاههای شبکه (Access Point، VPN Server) را با IP و Shared Secret در NPS تعریف کنید.

۴. ایجاد Network Policy:

سیاستهای دسترسی را بر اساس گروههای AD، نوع احراز هویت (PEAP، EAP-TLS) و شرایط دسترسی تنظیم نمایید.

۵. تنظیم فایروال:

پورتهای UDP 1812 و 1813 را برای ترافیک RADIUS باز کنید.

⚠️ نکات حیاتی:

کانفیگ نادرست NPS میتواند منجر به:

قطع دسترسی کلی کاربران به شبکه

آسیبپذیریهای امنیتی جدی در زیرساخت

مشکلات احراز هویت و سردرگمی کاربران

عدم سازگاری با تجهیزات شبکه

علاوه بر این، تنظیمات گواهیهای دیجیتال (Certificate)، پیکربندی صحیح روشهای رمزنگاری، و هماهنگی دقیق بین NPS، Active Directory، و دستگاههای شبکه نیازمند تخصص و تجربه عملی است.