WSUS یا Windows Server Update Services یکی از سرویسهای کلیدی مایکروسافت برای مدیریت و توزیع بهروزرسانیها در شبکههای سازمانی است. این سرویس به مدیران فناوری اطلاعات امکان میدهد تا بهروزرسانیهای امنیتی، سیستمی و نرمافزاری را بهصورت مرکزی مدیریت، تأیید، زمانبندی و توزیع کنند؛ بدون آنکه هر کلاینت مستقیماً به اینترنت متصل باشد. در سازمانهایی که با دغدغههایی مانند کنترل پهنای باند، امنیت اطلاعات و کاهش ریسک بهروزرسانیهای ناخواسته مواجه هستند، WSUS راهکاری قدرتمند، مقرونبهصرفه و قابل اطمینان محسوب میشود. در این مقاله، به صورت گامبهگام نصب، پیکربندی و راهاندازی WSUS را آموزش خواهیم داد، روشهای اجرای آفلاین آن را بررسی میکنیم، نحوه اتصال کلاینتها را شرح میدهیم و در نهایت، تنظیمات Group Policy و رفع خطاهای رایج را پوشش خواهیم داد. تا پایان مقاله با ما همراه باشید تا با تسلط کامل بر WSUS، کنترل بهروزرسانیهای شبکهتان را با اطمینان به دست بگیرید.

WSUS چیست؟

WSUS یا Windows Server Update Services یک نقش (Role) در ویندوز سرور است که به مدیران IT اجازه میدهد بهروزرسانیهای مایکروسافت را بهصورت مرکزی دانلود، مدیریت، و توزیع کنند. بهجای اینکه هر کلاینت در شبکه مستقیماً به اینترنت متصل شود و بهروزرسانیها را از سرورهای مایکروسافت دریافت کند، با استفاده از WSUS، یک سرور داخلی بهعنوان مرجع بهروزرسانی عمل کرده و کنترل دقیقی روی زمان، نوع و شرایط نصب آپدیتها فراهم میسازد. این سرویس بهویژه برای شبکههای متوسط تا بزرگ که شامل صدها یا هزاران کلاینت هستند، ابزاری ضروری برای کاهش مصرف پهنای باند، افزایش امنیت، و ایجاد یکپارچگی در بهروزرسانیها محسوب میشود.

مزایای استفاده از WSUS

استفاده از WSUS ضمن کاهش هزینهها—چرا که ابزار رایگان و بخشی از ویندوز سرور است—این امکان را فراهم میکند که بهروزرسانیها تنها یک بار از اینترنت دانلود شده و سپس از طریق شبکه داخلی در اختیار کلاینتها قرار گیرد، که مصرف پهنایباند را بهشدت کاهش میدهد. همچنین امکان تست و گروهبندی بهروزرسانیها، گزارشگیری دقیق از وضعیت نصب، و پیادهسازی سیاستهای زمانبندیشده، باعث حفظ امنیت، کاهش خطا و یکپارچگی شبکه میشود:

-

کاهش ترافیک اینترنتی: فقط یک سرور آپدیتها را از اینترنت دریافت میکند

-

افزایش امنیت: جلوگیری از نصب آپدیتهای ناسازگار یا مشکوک روی کلاینتها

-

مدیریت متمرکز: امکان مشاهده وضعیت بهروزرسانی کلاینتها از یک داشبورد مرکزی

-

قابلیت زمانبندی: امکان تعیین زمان مناسب برای نصب آپدیتها (مثلاً خارج از ساعت کاری)

-

سازگاری با GPO: پیکربندی دقیق رفتار کلاینتها از طریق Group Policy

معایب استفاده از WSUS

-

نیاز به منابع سختافزاری مناسب (رم، CPU و فضای دیسک)

-

پیچیدگی در راهاندازی اولیه برای محیطهای بزرگ

-

نیاز به نگهداری منظم مانند Cleanup، Reindex و رفع خطاهای DB

-

نداشتن قابلیتهای پیشرفته مانند گزارشهای جزئی (در مقایسه با SCCM یا Intune)

بیشتر بخوانید: آموزش DFS در ویندوز سرور: DFS Namespace و DFS Replication

تفاوت WSUS با سایر ابزارهای مدیریت آپدیت

در حالیکه WSUS ابزار رایگان و سبک برای مدیریت بهروزرسانیهای مایکروسافت است، System Center Configuration Manager (SCCM) راهحلی همهکاره برای مدیریت شبکههای بزرگ و پیچیده است. SCCM علاوه بر قابلیتهای WSUS، شامل امکانات گستردهای چون استقرار سیستمعامل، توزیع نرمافزار، مدیریت داراییها، گزارشگیری پیشرفته و بهروزرسانی نرمافزارهای سومشخص نیز میشود. SCCM برای سازمانهایی که نیاز به خودکارسازی، آمارگیری دقیق، و کنترل یکپارچه روی کلاینتها دارند، بهشدت مناسبتر است، ولی با هزینهی بیشتر و پیچیدگی بیشتر همراه است. در مقابل، WSUS برای سناریوهای ساده تا متوسط با تمرکز بر صرفهجویی هزینه و سهولت، گزینه منطقیتر است.

| ویژگی | WSUS | SCCM (MECM) | Microsoft Intune |

|---|---|---|---|

| نیاز به اینترنت | ❌ (با قابلیت آفلاین) | ✅ | ✅ |

| کنترل بر آپدیتها | بالا | بسیار بالا | متوسط |

| قابلیت مانیتورینگ | پایه | پیشرفته | متوسط |

| مدیریت نرمافزارهای غیراپدیتی | ❌ | ✅ | ✅ |

| پیچیدگی راهاندازی | متوسط | زیاد | کم |

| هزینه | کم (رایگان) | بالا | اشتراک ماهانه |

| سازگاری با شبکههای محدود | عالی | متوسط | ضعیف (نیاز به اینترنت) |

| بهترین کاربرد | SMB و شبکههای داخلی | شبکههای Enterprise | مدیریت BYOD و موبایلها |

پیشنیازها برای نصب WSUS

برای نصب نقش WSUS روی ویندوز سرور (نسخههای ۲۰۱۶، ۲۰۱۹، ۲۰۲۲ و حتی ویندوز سرور ۲۰۲۵)، حداقل یک پردازنده x64 با فرکانس ۱٫۴ گیگاهرتز ضروری است، اگرچه پیشنهاد میشود دستکم ۲٫۰ گیگاهرتز یا سریعتر استفاده شود. همچنین WSUS نیاز به حداقل ۲ گیگابایت رم اضافی در کنار حافظه مورد نیاز سیستمعامل دارد. از نظر فضای ذخیرهسازی، حداقل ۴۰ گیگابایت توصیه میشود، و اگر آپدیتها بهصورت محلی ذخیره شوند، سقف به صدها گیگابایت میرسد . شبکه نیز باید حداقل ۱۰۰ مگابیت در ثانیه باشد؛ کانفیگ gigabit یا بیشتر ترجیحی است.

از نظر سختافزاری، اگر از سرور HP استفاده میکنید، باید نکاتی مهم را مدنظر داشته باشید. استفاده از کنترلرهای RAID برای افزایش امنیت اطلاعات توصیه میشود؛ بهویژه RAID 1 یا RAID 10 برای درایوی که شامل پایگاهداده یا آپدیتهاست. همچنین فعالسازی حالت UEFI و بهروزرسانی Firmware سرور (BIOS، Storage Controller و iLO) پیش از نصب WSUS میتواند از بروز ناسازگاریهای سیستمی جلوگیری کند. انتخاب پردازندهای مانند Intel Xeon Silver یا Gold با حداقل 4 هسته، به همراه 8 تا 16 گیگابایت رم، بستگی به تعداد کلاینتها و حجم بهروزرسانیها دارد. در محیطهایی که تعداد کلاینتها بالای 500 عدد است، پیشنهاد میشود پایگاهداده روی SQL Server مجزا نصب شود تا عملکرد بهتر و پایداری بیشتر حاصل شود. همچنین HP iLO میتواند برای مانیتورینگ سلامت سرور و پیشگیری از خرابیهای سختافزاری در طولانیمدت مفید باشد.

| مؤلفه | حداقل مورد نیاز | پیشنهاد برای محیط سازمانی متوسط تا بزرگ |

|---|---|---|

| CPU | ×64 @ 1.4 GHz | ×64 @ ≥ 2 GHz، ترجیحاً چند هستهای (Xeon) |

| RAM | سیستمعامل + حداقل 2 GB اضافی | 8 GB یا بیشتر برای 500+ کلاینت |

| فضای ذخیرهسازی | حداقل 40 GB | 100 GB تا >150 GB بسته به نوع آپدیت |

| شبکه | ≥100 Mbps | 1 Gbps (فیزیکی یا مجازی) |

| پایگاه داده | WID یا SQL Express | SQL Server Standard/Enterprise برای مقیاس بالا |

| سازگاری HP | مدلهای Gen9–Gen11 با Broadwell Xeon | پیکربندی RAID، ECC RAM، UEFI با Secure Boot |

مراحل نصب WSUS

مراحل نصب WSUS شامل دو فاز اصلی است: نصب نقش WSUS و سپس پیکربندی اولیه از طریق Wizard مرتبط در کنسول مدیریتی. ابتدا با ورود به Server Manager، نقش WSUS (Windows Server Update Services) را به همراه ویژگیهای وابسته، پایگاهداده (WID یا SQL) و IIS نصب میکنید. پس از اتمام نصب، گزینه اجرای Post‑Installation Tasks ظاهر شده و سپس کنسول WSUS باز میشود. Wizard راهاندازی اولیه نیز بهصورت خودکار اجرا شده و شامل انتخاب Upstream Server (مثلاً Microsoft Update یا Replica)، تنظیم proxy، انتخاب زبانها، محصولات، انواع آپدیتها، زمانبندی همگامسازی و اجرای همگامسازی اولیه است:

۱. ورود با حساب مدیر محلی

وارد سروری شوید که قرار است نقش WSUS روی آن نصب گردد و با حسابی که عضوی از Local Administrators است وارد شوید، زیرا لازم است مجوزهای لازم برای نصب و اجرای کنسول مدیریتی را داشته باشید.

۲. اجرای Add Roles and Features

در Server Manager گزینه Add Roles and Features را انتخاب کنید. نوع نصب را روی Role-based or feature‑based قرار دهید و سرور هدف را انتخاب کنید.

۳. انتخاب نقش WSUS و ویژگیها

در صفحه Select Server Roles، Windows Server Update Services را تیک بزنید. سپس روی “Add Features” کلیک و Next بزنید. در مراحل بعد، ویژگیهای پیشفرض سیستم را قبول و ادامه دهید .

۴. انتخاب پایگاه داده و محل ذخیرهسازی

در قسمت Select Role Services گزینه WID Connectivity یا اتصال به SQL Server را انتخاب کنید. سپس مسیر ذخیرهسازی محتوا (بهروزرسانیها) را مشخص کنید که بهتر است در درایو جداگانه باشد .

بیشتر بخوانید: همه چیز درباره نصب ESXi روی سرور HP با فلش: نکات حرفهای و کاربردی

۵. قبول تنظیمات IIS

صفحه تنظیم Web Server (IIS) را مرور کرده و تنظیمات پیشفرض را بپذیرید. نیازی به تغییرات ویژه ندارید .

۶. تأیید و نصب

تنظیمات انتخابشده را مرور کنید و در صورت نیاز گزینه Restart automatically در صورت نیاز به راهاندازی مجدد را فعال نمایید. سپس Install را کلیک کرده و منتظر اتمام نصب بمانید. بعد از نصب، گزینه اجرای Post-Installation Tasks را انتخاب کنید .

۷. اجرای پیکربندی پس از نصب

پس از نصب موفق، WSUS Configuration Wizard یا گزینه Run post‑installation tasks را اجرا کنید. این مرحله برای تنظیم Upstream Server، پروکسی (در صورت نیاز)، انتخاب زبانها، محصولات، طبقهبندی بهروزرسانیها و زمانبندی همگامسازی انجام میشود .

پیکربندی اختیاری پیشرفته (مثلاً SSL/TLS)

-

برای امنیت، میتوانید WSUS را با TLS/HTTPS پیادهسازی کنید:

-

نصب گواهی SSL در IIS

-

استفاده از پورت 8531 برای HTTPS

-

تنظیم Group Policy بر مبنای URL امن مانند

https://wsus.domain.com:8531

-

راهاندازی WSUS بهصورت آفلاین (Offline WSUS Deployment)

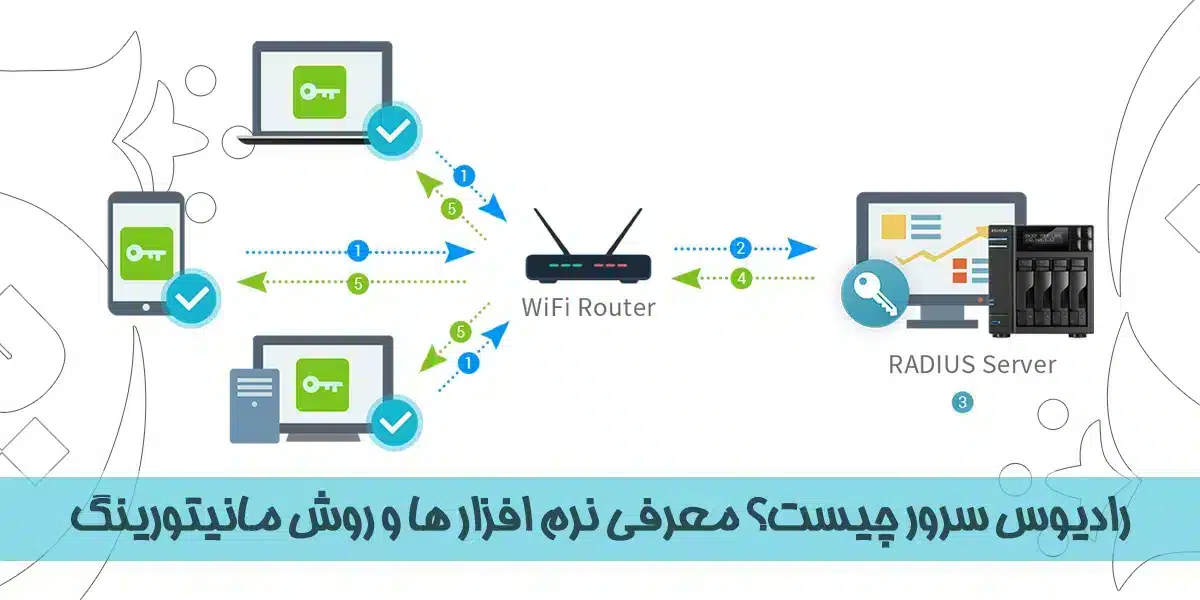

برای سازمانهایی با شبکههای امن یا بدون اتصال دائم به اینترنت (مثل شعبههای حفاظتشده یا دیتا سنترهای بسته)، WSUS میتواند بهصورت آفلاین راهاندازی شود. در این سناریو، یک سرور WSUS آنلاین در محیط متصل نصب میشود که آپدیتها را دانلود و تأیید میکند؛ سپس metadata و فایلهای بهروزرسانی آن بهصورت دستی (مثلاً از طریق SSD یا USB) به سرور WSUS آفلاین منتقل و در آن وارد (import) میشوند. کلاینتهای شبکه آفلاین سپس از این سرور آفلاین آپدیت دریافت میکنند و گزارشها را به آن ارسال میکنند . این روش برای محیطهای حساس یا air‑gapped که به اینترنت وصل نیستند، بسیار کاربردی است:

راهاندازی WSUS آفلاین — جزئیات مراحل و مقایسه با حالت آنلاین

| جزئیات | حالت آنلاین (Online WSUS) | حالت آفلاین (Offline WSUS) |

|---|---|---|

| منبع آپدیت | مستقیم از Microsoft Update via اینترنت | از طریق سرور مرکزی آنلاین، بهصورت دستی منتقل شده |

| همگامسازی (Sync) | اتوماتیک و دورهای از اینترنت | نیاز به Export و Import دستی metadata و فایلها |

| پهنایباند اینترنت | استفاده بالا برای دانلودهای مکرر | مصرف پهنایباند داخلی فقط پس از کپی کردن اولی |

| کنترل نسخه و گروهها | کنترل گروهی و Approval بهصورت Online در کنسول WSUS | همان کنترل در سرور آفلاین بعد از Import |

| گزارشگیری کلاینت | کلاینتها گزارش در قالب اترنت ارسال میکنند | گزارش از طریق شبکه داخلی به سرور آفلاین انجام میشود |

| پیچیدگی راهاندازی | ساختار سادهتر، نیاز به اینترنت مداوم | نیاز به هماهنگی تنظیمات، پیکربندی دقیق DM، و انتقال دستی |

| موارد استفاده پیشنهادی | دفاتر با اینترنت پایدار، دیتاسنترها | شبکههای بسته، شعب دورافتاده با امنیت بالا، محیط بدون اینترنت |

آمادهسازی Export WSUS Server (با اینترنت)

-

نصب و پیکربندی WSUS server معمولی در شبکهای که به اینترنت دسترسی دارد.

-

تعیین (Products/Classification/Languages) مطابق سرور مقصد.

-

تأیید درخواست دانلود بروزرسانیها و اجرای همگامسازی کامل.

انتقال فایلهای آپدیت و metadata به رسانه قابل حمل

-

کپی کردن کامل پوشه

WSUSContentیا مسیر دلخواه که شامل فایلهای آپدیت است. -

استفاده از ابزارهایی مانند Windows Server Backup یا کپی دستی با حفظ ساختار پوشهها .

-

اجرای دستور

WSUSUtil.exe exportبرای خروجی گرفتن metadata در Export Server .

انتقال به Import Server (در شبکه بسته)

-

انتقال فایل کپیشده و فایل Metadata به Import Server.

-

اطمینان از تطابق پیشتنظیمات زبانی و فایلهای express با Export Server.

-

قرار دادن محتویات در مسیر نظر گرفتهشده مثل

WSUS\WSUSContentمشابه Export.

وارد کردن Metadata و آمادهسازی سرور

-

اجرای دستور

WSUSUtil.exe import <path>برای وارد کردن metadata و اطلاعات گزارشها. -

توجه: metadata باید پس از انتقال فایلها وارد شود تا WSUS بتواند وضعیت صحیح را تشخیص دهد.

-

عدم تایید بهروزرسانیهایی که در سرور Export تأیید نشدهاند (اجتناب از خطاهای sync).

تست و اتصال کلاینتها به Import Server

-

تنظیم Group Policy یا Registry برای اتصال کلاینتها به سرور import (Specify intranet update service location).

-

بررسی عملکرد از طریق Reportهای کنسول WSUS و Event Viewer که کلاینتها بهروزرسانی دریافت میکنند.

بیشتر بخوانید: چطور مشکلات لایسنس و اتصال RDP در ویندوز سرور HP را برطرف کنیم؟

پیکربندی اولیه WSUS پس از نصب

پس از اتمام نصب WSUS و اجرای Post‑Installation Tasks از طریق Server Manager، مرحله پیکربندی اولیه با استفاده از WSUS Configuration Wizard آغاز میشود. این ویزارد شامل تنظیم منابع همگامسازی (Microsoft Update یا یک سرور WSUS دیگر)، پیکربندی پراکسی (در صورت نیاز)، انتخاب زبانها، محصولات و طبقهبندیهای مورد نیاز، زمانبندی همگامسازی و آغاز هماهنگسازی اولیه است. پس از پایان ویزارد، کنسول مدیریتی WSUS آماده استفاده میشود و برای مدیریت بیشتر گزینههای سفارشیسازی از بخش Options در کنسول قابل دسترسی است:

۱. انتخاب Upstream و تنظیم پروکسی

در ویزارد، ابتدا انتخاب میکنید که WSUS از Microsoft Update همگامسازی شود یا از یک سرور WSUS دیگر. اگر گزینه دوم انتخاب شود، میتوانید آن را بهصورت replica یا autonomous پیکربندی کنید. همچنین در این مرحله میتوانید در صورت استفاده از پراکسی، جزئیات آن را وارد کنید تا WSUS توانایی برقراری اتصال به اینترنت را داشته باشد.

۲. انتخاب زبانها، محصولات و نوع بهروزرسانیها

در صفحات بعدی، زبانهایی که باید فایلهای بهروزرسانی آنها دانلود شود، محصولات مایکروسافت مورد نیاز (مثل Windows، Office، Server) و نوع بهروزرسانیها (Critical, Security, Drivers، Feature Updates و غیره) انتخاب میشوند. محدود کردن زبانها و محصولات مرتبط باعث کاهش نیاز به فضای ذخیرهسازی میشود .

۳. زمانبندی همگامسازی (Sync Schedule)

در این بخش میتوانید همگامسازی را بهصورت دستی یا خودکار تعیین کنید. در حالت خودکار، میتوانید تعیین کنید اولین همگامسازی چه زمانی انجام شود و روزانه چند بار تکرار شود، برای مثال ۴ بار در روز در ساعات مشخص مثل 3:00 AM، 9:00 AM و غیره .

۴. آغاز همگامسازی اولیه

در پایان ویزارد، گزینه Begin initial synchronization فعال است. در صورت انتخاب آن، WSUS بلافاصله فرآیند دریافت metadata و فایلهای آپدیت را آغاز میکند؛ در غیر اینصورت لازم است این کار را بهصورت دستی از داخل کنسول مدیریت انجام دهید.

۵. تنظیمات امنیتی TLS/HTTPS

پس از پیکربندی اولیه، در صورت نیاز به ارتباط رمزنگاریشده بین کلاینتها و WSUS یا سرورهای downstream، باید TLS را فعال و گواهینامه SSL بر روی IIS سرور WSUS نصب شود. پورتهای پیشفرض ۸۵۳۱ برای HTTPS و ۸۵۳۰ برای HTTP هستند. همچنین باید با دستور wsusutil configuressl <certificate-name>، گواهی به WSUS معرفی شود .

۶. تعریف گروههای کامپیوتری (Computer Groups)

برای کنترل هدفمند deployment بهروزرسانیها، باید گروههای کامپیوتری همچون “Test”, “Pilot”, “Production” ایجاد کنید. میتوانید کامپیوترها را به صورت server‑side (از داخل کنسول WSUS) یا client‑side targeting (از طریق Group Policy) تخصیص دهید

اتصال کلاینتها به WSUS

پس از راهاندازی WSUS و پیکربندی اولیه، برای اینکه کلاینتهای ویندوز بتوانند از این سرور بهروزرسانی دریافت کنند، باید سیاستهای مناسب را پیادهسازی و اعمال کنید. بهطور معمول این تنظیمات از طریق Group Policy در شبکههای Active Directory انجام میشود و شامل تعیین WSUS بهعنوان منبع بهروزرسانی، رفتار دانلود و نصب خودکار، و گروهبندی کلاینتها میشود. پس از اعمال سیاستها و بهروزرسانی (gpupdate)، کلاینتها بهسرعت اتصال برقرار کرده و در کنسول WSUS قابل مشاهده میشوند:

چکلیست اتصال کلاینتها به WSUS

| مرحله | اقدام لازم | نکته کلیدی |

|---|---|---|

| ایجاد GPO | نامگذاری و لینک به OU مناسب | سازماندهی با GPO نامگذاریشده |

| تنظیم GPO | Specify intranet URL، Configure AU و Detection Frequency | استفاده از پورتهای صحیح |

| اعمال GPO | gpupdate /force + gpresult /r |

تأیید اعمال سیاست در رجیستری |

| اتصال فوری | wuauclt /detectnow /reportnow یا PowerShell |

مشاهده ثبت گزارشها در کنسول |

| تست اتصال | مرور CAB URL → دانلود آن | مسیر WSUS در فایروال و DNS باز باشد |

| عیبیابی | بررسی BITS، reset SusClientID | حذف کلاینت از WSUS و re-register در صورت نیاز |

۱. ساخت و لینک کردن یک GPO جدید

در Domain Controller وارد شوید، Group Policy Management Console (GPMC) را باز کرده و یک GPO جدید مثلاً تحت عنوان “WSUS_Client_Config” بسازید. سپس این GPO را به دامنه یا OU مربوط لینک کنید تا شامل کلاینتهایی شود که باید WSUS را مصرف کنند.

۲. تنظیم Group Policy برای Automatic Updates

از مسیر زیر در ویرایشگر GPO:Computer Configuration → Policies → Administrative Templates → Windows Components → Windows Update، گزینه Configure Automatic Updates را Enable کنید و تنظیم آن روی “Auto download and schedule the install” قرار دهید. همچنین زمانبندی نصب (مثلاً هر روز در ساعت مشخص) را تعیین کنید .

۳. تعیین آدرس سرور WSUS با استفاده از GPO

گزینه Specify intranet Microsoft update service location را در همان مسیر فعال کنید و نام دامِین FQDN و پورت WSUS سرور را وارد کنید (مثلاً https://wsus.contoso.com:8531) در هر دو فیلد Detect و Stats. اگر از HTTP استفاده میکنید پورت 8530 را وارد کنید.

۴. فعالسازی Client-side Targeting (اختیاری)

اگر میخواهید تخصیص خودکار کلاینت به یک گروه خاص مانند “Test” یا “Production” انجام شود، تنظیم Enable client-side targeting را فعال کرده و نام گروه مورد نظر را وارد کنید. در نسخههای جدید WSUS، امکان وارد کردن چند گروه جداشده با ; وجود دارد.

۵. اعمال تنظیمات و اجرای gpupdate در کلاینتها

کلاینتها پس از بهروزرسانی سیاست (بهطور خودکار یا با اجرای دستور gpupdate /force)، سرویس Windows Update را ریاستارت کرده و منتظر اجرای اسکن آپدیت میشوند. در ویندوزهای قدیمیتر، دستور wuauclt /detectnow نیز مفید است.

۶. تأیید اتصال کلاینت در کنسول WSUS

حدود ۲۰ دقیقه پس از اتصال اولیه، کلاینتها در کنسول WSUS بهصورت پیشفرض در گروههای All Computers یا گروه تعیینشده با Client-side targeting، قابل مشاهده هستند. اگر server-side targeting دارید، باید вручну دستگاه را به گروههای مناسب منتقل کنید.

تنظیمات WSUS در group policy

برای اطمینان از اینکه کلاینتها بهروزرسانیها را فقط از سرور WSUS داخلی دریافت میکنند و کاربران نمیتوانند این روند را دستکاری کنند، Microsoft توصیه میکند یک GPO مجزا و اختصاصی با تنظیمات WSUS ایجاد کنید و آن را به OU مرتبط در AD لینک نمایید. در این GPO باید حداقل سیاستهای Configure Automatic Updates، Specify intranet Microsoft update service location و در صورت استفاده، Enable client‑side targeting را تنظیم کنید. پس از اعمال GPO، با اجرای gpupdate /force روی کلاینتها و بررسی رجیستری یا gpresult /r، وضعیت اتصال کلاینتها به WSUS قابل ارزیابی است:

چکلیست پیکربندی GPO برای WSUS

| مرحله | سیاست GPO | توضیح و نکته کلیدی |

|---|---|---|

| ایجاد GPO | فقط تنظیمات WSUS | ایجاد GPO اختصاصی برای محیط کنترلشده |

| Specify intranet service location | فعال + URL کامل و پورت | استفاده از FQDN صحیح بدون slash پایانی |

| Configure Automatic Updates | Auto download & schedule | دانلود خودکار + زمانبندی دقیق |

| Detection frequency | تعیین ۶ تا ۲۴ ساعت | تعادل بین بار شبکه و بهروز بودن |

| Client‑side targeting | Enabled + گروههای WSUS | تطابق دقیق نام با کنسول WSUS |

| اعمال و تأیید تنظیمات | gpupdate, gpresult, رجیستری | بررسی صحت policy و اتصال کلاینت |

۱. ایجاد و لینک کردن GPO مخصوص WSUS

-

باز کردن Group Policy Management Console و ایجاد یک GPO جدید با عنوان مثلاً WSUS – Location یا WSUS – Auto Updates

-

لینک کردن این GPO به دامین یا OU مدنظر (مانند OU کلاینتها یا سرورها)

۲. تنظیم «Specify intranet Microsoft update service location»

-

مسیر:

Computer Configuration → Policies → Administrative Templates → Windows Components → Windows Update -

فعالسازی policy با FQDN کامل WSUS و پورت مناسب (مثلاً

http://wsus.domain.local:8530یاhttps://wsus.domain.local:8531) در هر دو فیلد: Detecting و Statistics Servers -

نکته: نباید از اسلش انتهایی استفاده شود؛ URL دقیق و صحیح باشد

۳. تنظیم «Configure Automatic Updates»

-

فعالسازی policy با انتخاب گزینه پیشنهادی:

4 – Auto download and schedule the install -

زمانبندی نصب خودکار هر روز یا زمان دلخواه شبانه (مثلاً ۲۲:۰۰)

-

در صورت نیاز: فعالسازی نصب updates از محصولات مایکروسافت دیگر (امکان تنظیم تیک در برخی ویندوزها)

۴. تنظیم «Automatic Updates detection frequency»

-

فعالسازی policy و تعیین فاصله زمانی برای بررسی بروزرسانی (مثلاً هر ۶ یا ۱۲ ساعت؛ در محیطهای بزرگ معمولاً پیشفرض ۲۲ ساعت مناسبتر است)

۵. فعالسازی «Enable client‑side targeting» (در صورت نیاز)

-

فعالسازی policy و وارد کردن نام گروههایی که در کنسول WSUS تعریف شدهاند (مثلاً

Workstations;Servers) -

اطمینان از تطابق دقیق این نامها با نامهای موجود در WSUS برای جلوگیری از خطا در گروهبندی کلاینتها

۶. اعمال GPO و بررسی کلاینتها

-

روی کلاینتها اجرا:

gpupdate /force -

بررسی با دستور

gpresult /rو رجیستری مسیرHKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdateبرای تأیید سیاستهای فعالشده شامل WUServer، WUStatusServer و Client-side targeting

رفع خطاهای رایج WSUS در ویندوز سرور

در این بخش، به بررسی و رفع مشکلات متداول در Windows Server Update Services (WSUS) میپردازیم. این مشکلات ممکن است شامل عدم گزارشدهی کلاینتها، مشکلات همگامسازی با Microsoft Update، خطاهای BITS و مسائل مربوط به گواهینامههای SSL باشند. در ادامه، به تفصیل به این مشکلات و راهحلهای آنها خواهیم پرداخت.

۱. عدم گزارشدهی کلاینتها به WSUS

یکی از مشکلات رایج، عدم گزارشدهی کلاینتها به سرور WSUS است. این مشکل ممکن است به دلایل زیر رخ دهد:

-

تنظیمات نادرست Group Policy: بررسی با دستور

gpresult /vو اطمینان از دریافت صحیح تنظیمات WSUS توسط کلاینت. -

مشکلات در سرویس BITS: اطمینان از فعال بودن سرویس Background Intelligent Transfer Service (BITS) و عدم وجود مشکلات در آن.

-

مشکلات در سرویس WSUS Agent: بررسی وضعیت سرویس Windows Update Agent و اطمینان از عملکرد صحیح آن.

-

مشکلات شبکه: اطمینان از دسترسی کلاینت به سرور WSUS از طریق پورتهای 8530 (HTTP) یا 8531 (HTTPS).

-

مشکلات در گواهینامه SSL: بررسی اعتبار گواهینامه SSL سرور WSUS و اطمینان از اعتماد کلاینت به آن.

-

مشکل در شناسه کلاینت (Client ID): در صورت استفاده از تصاویر کلونشده، ممکن است شناسه کلاینتها تکراری باشد. در این صورت، استفاده از دستور

wsusutil resetبرای بازنشانی شناسهها توصیه میشود.

۲. مشکلات همگامسازی با Microsoft Update

گاهی اوقات، سرور WSUS قادر به همگامسازی با Microsoft Update نیست. دلایل این مشکل ممکن است شامل موارد زیر باشد:

-

مشکلات در تنظیمات SSL/TLS: اطمینان از فعال بودن پروتکلهای TLS 1.1 و 1.2 در سرور WSUS و بررسی پیکربندی صحیح آنها.

-

مشکلات در پیکربندی IIS: بررسی پیکربندی IIS و اطمینان از وجود و پیکربندی صحیح دایرکتوریهای مجازی مانند

SelfUpdateوContent. -

مشکلات در تنظیمات فایروال و پروکسی: اطمینان از باز بودن پورتهای مورد نیاز و عدم وجود محدودیتهای شبکهای که مانع از دسترسی به Microsoft Update شوند.

-

مشکلات در تنظیمات WSUS: بررسی تنظیمات WSUS و اطمینان از انتخاب صحیح محصولات و طبقهبندیهای بهروزرسانی.

۳. خطاهای BITS در دانلود بهروزرسانیها

در برخی موارد، دانلود بهروزرسانیها با خطا مواجه میشود. این مشکل ممکن است به دلایل زیر باشد:

-

مشکلات در سرویس BITS: بررسی وضعیت سرویس BITS و اطمینان از عملکرد صحیح آن.

-

مشکلات در تنظیمات فایروال: اطمینان از باز بودن پورتهای مورد نیاز برای BITS و عدم وجود محدودیتهای شبکهای.

-

مشکلات در تنظیمات WSUS: بررسی تنظیمات WSUS و اطمینان از انتخاب صحیح محصولات و طبقهبندیهای بهروزرسانی.

۴. مشکلات در گواهینامههای SSL

در صورتی که از HTTPS برای ارتباط با WSUS استفاده میکنید، ممکن است با مشکلاتی در گواهینامههای SSL مواجه شوید. برای رفع این مشکلات، موارد زیر را بررسی کنید:

-

اعتبار گواهینامه SSL: اطمینان از اعتبار گواهینامه SSL سرور WSUS و عدم انقضای آن.

-

اعتماد کلاینت به گواهینامه: اطمینان از اینکه کلاینت به گواهینامه SSL سرور WSUS اعتماد دارد.

-

پیکربندی IIS: بررسی پیکربندی IIS و اطمینان از تنظیمات صحیح برای استفاده از HTTPS.

۵. خطاهای رایج و کدهای خطا

برخی از کدهای خطای رایج در WSUS و راهحلهای آنها عبارتند از:

-

کد خطا 0x800b010f / 80072f8f: مشکلات در اتصال SSL به سرور WSUS. بررسی لاگهای

C:\Windows\WindowsUpdate.logو اطمینان از تطابق نام گواهینامه با نام سرور -

کد خطا 0x80072f0c: نیاز به گواهینامه برای تکمیل احراز هویت کلاینت. در IIS، اطمینان از انتخاب گزینه “Ignore” در بخش “Client Certificates”.

-

کد خطا 0x800706d9 / 0x80D0000A: دانلود بهروزرسانیها متوقف شده است. بررسی وضعیت سرویس BITS و اطمینان از عملکرد صحیح آن.

نکات تکمیلی عیبیابی

-

از دستور

wsusutil.exe checkhealthبرای ارزیابی سلامت سرور WSUS استفاده کنید و لاگ رویداد event ID 10000 را در Event Viewer بررسی نمایید . -

برای بررسی خطاهای مربوط به اتصال کلاینتها به WSUS، میتوانید از

gpresult /vبرای اطمینان از اعمال GPO، وTest-NetConnectionیاtelnetبرای تست پورت استفاده کنید. -

در مواردی که مشکل از clone شدن تصاویر ویندوزی باشد، حذف

SUSClientIDدر رجیستری و اجرایwuauclt /resetauthorization /detectnowمیتواند مشکل را حل کند.

نگهداری و بهینهسازی WSUS

برای حفظ عملکرد بهینه و جلوگیری از مشکلات عملکردی در Windows Server Update Services (WSUS)، انجام نگهداری منظم ضروری است. Microsoft توصیه میکند که نگهداری ماهانه انجام شود، اما اگر مدت زمان زیادی از آخرین نگهداری گذشته باشد، ممکن است فرآیند پاکسازی دشوارتر یا زمانبرتر باشد.

-

اجرای WSUS Server Cleanup Wizard: این ابزار بهصورت خودکار بهروزرسانیهای منسوخشده، رایانههای قدیمی و محتوای اضافی را حذف میکند.

-

پاکسازی دستی پایگاهداده (SUSDB): با استفاده از دستورات SQL، میتوان بهروزرسانیهای منسوخشده، ردشده و منقضیشده را شناسایی و حذف کرد.

-

ایجاد شاخصهای غیرخوشهای در پایگاهداده: اضافه کردن این شاخصها باعث بهبود عملکرد جستجو و کاهش زمان پاسخدهی میشود.

-

بهینهسازی AppPool در IIS: تنظیمات مناسب برای AppPool میتواند به بهبود عملکرد WSUS کمک کند.

-

استفاده از ابزارهای خودکار نگهداری: ابزارهایی مانند WSUS Automated Maintenance (WAM) میتوانند فرآیندهای نگهداری را خودکار کرده و زمان و تلاش مورد نیاز را کاهش دهند.

نتیجهگیری

راهاندازی و پیکربندی صحیح Windows Server Update Services (WSUS) در محیطهای سازمانی، بهویژه در سرورهای HP، نقش حیاتی در بهروزرسانی مؤثر و امن سیستمها ایفا میکند. با رعایت بهترین شیوهها در نصب، نگهداری و بهینهسازی WSUS، میتوان از عملکرد بهینه، کاهش مشکلات عملکردی و افزایش امنیت زیرساختهای فناوری اطلاعات اطمینان حاصل کرد. از جمله این شیوهها میتوان به استفاده از پایگاهداده SQL Server بهجای Windows Internal Database، انجام نگهداری منظم با ابزارهایی مانند WSUS Server Cleanup Wizard، و بهینهسازی شاخصهای پایگاهداده اشاره کرد. اگر در جستجوی راهکارهای تخصصی برای راهاندازی، پیکربندی و نگهداری WSUS بر روی سرورهای HP هستید، مرکز تخصصی یاقوت سرخ میتواند همراه مطمئنی برای شما باشد. این مرکز با ارائه مشاورههای فنی، خدمات پشتیبانی و راهکارهای سفارشی، به شما کمک میکند تا زیرساختهای بهروزرسانی خود را بهصورت مؤثر و امن مدیریت کنید.