Secure Boot روشی است که برای محدود کردن اجرای باینری که برای راه اندازی سیستم استفاده می شود. با فعال کردن این گزینه، BIOS سیستم اجازه میدهد تا فقط لودرهای بوت با امضاهای رمزنگاری شده مورد اعتماد اجرا شوند، بنابراین از مخفی کردن کدهای تعبیه شده در زنجیره بوت توسط بدافزارها جلوگیری میکند. هر لودر بوت که در طی فرایند راه اندازی راه اندازی می شود، به صورت دیجیتالی امضا میشود و آن امضا در برابر مجموعهای از گواهینامه های معتبر جاسازی شده در UEFI BIOS تأیید میشود.

Secure Boot یک ویژگی امنیتی سرور است که در BIOS پیاده سازی شده و به سخت افزار خاصی احتیاج ندارد. Secure Boot اطمینان حاصل میکند که هر کامپوننت هنگام فرآیند راه اندازی به صورت دیجیتالی امضا شده و اعتبار آن در برابر مجموعهای از گواهینامههای معتبر جاسازی شده در UEFI BIOS تأیید میشود. این ویژگی رابط کاملا جدیدی بین سیستمعامل و firmware/BIOS را تعریف میکند.

وقتی که فعال و کاملا پیکربندی شد، Secure Boot به کامپیوتر کمک میکند در برابر حملات و آلودگی های مخرب مقاومت کند. Secure Boot با اعتبار سنجی امضاهای دیجیتالی دستکاری در لودرهای بوت، پرونده های اصلی سیستمعامل و ROM های گزینه غیرمجاز را تشخیص میدهد. قبل از حمله به سیستم یا آلوده شدن آن، قابلیت شناسایی مسدود شده است.

بنابراین Secure Boot عبارت است از:

- در نظر گرفته شده است تا از بدافزار بوت-سکتور یا تزریق کد هسته جلوگیری کند.

- امضای کد مبتنی بر سخت افزار.

- توسعه معماری UEFI BIOS.

- اختیاری با قابلیت فعال یا غیرفعال کردن آن از طریق BIOS.

Secure Boot هویت نرم افزار اجزای زیر را در روند راه اندازی تأیید میکند:

- درایورهای UEFI از کارت های PCIe بارگیری میشوند.

- درایورهای UEFI از دستگاههای ذخیره انبوه بارگیری میشوند.

- برنامههای پوسته UEFI را از قبل راهاندازی میشوند.

- لودرهای بوت سیستم عامل UEFI.

کلیدهای مطمئن زیر در متغیرهای UEFI NVRAM ذخیره می شوند:

- Database (DB) – پایگاه داده امضا که شامل کلیدهای شناخته شده است. فقط باینریهایی که می توانند در برابر DB تأیید شوند، توسط BIOS اجرا میشوند.

- پایگاه داده ممنوع (DBX) – کلیدهایی که در لیست سیاه قرار دارند. تلاش برای بارگیری یک شی با یک کلید منطبق با ورودی در DBX رد میشود.

- Machine Owner Key (MOK) – کاربر کلیدهایی را برای ماژولهای هستهای که میخواهد نصب کند اضافه میکند.

- Platform Key (PK) – کلید نصب شده توسط فروشنده سختافزار.

- Key Exchange Key (KEK) -کلید مورد نیاز برای به روزرسانی پایگاه داده امضا.

وقتی Secure Boot فعال است:

- اجزای سیستم عامل و سیستم عامل های دارای بوت لودر باید دارای امضای دیجیتالی مناسب برای اجرای در هنگام فرایند بوت باشند.

- سیستمعاملها باید از Secure Boot پشتیبانی کنند و یک بوت لودر EFI با یکی از کلیدهای مجاز برای راه اندازی امضا کرده باشد.

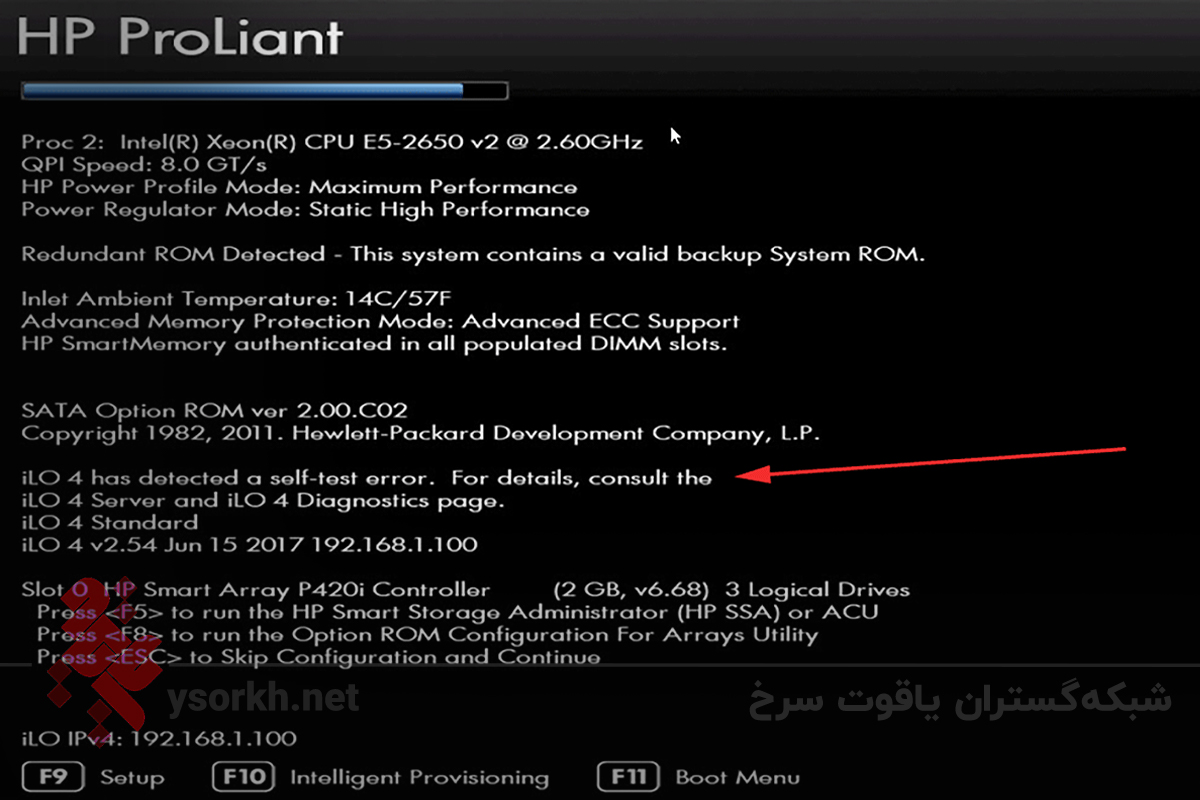

میتوان گواهیهای تعبیه شده در UEFI BIOS را با افزودن یا حذف گواهینامههای شخصی، یا از یک کنسول مدیریتی که مستقیماً به سرور متصل است یا با اتصال از راه دور به سرور با استفاده از کنسول از راه دور iLO 4، سفارشی کرد.

میتوان Secure Boot را با استفاده از موارد زیر پیکربندی کرد:

- گزینههای System Utilities

- RESTful API

برای نمایش پایگاهدادهها، کلیدها و گزارشهای امنیتی Secure Boot میتوان از دستور secboot در UEFI Shell جاسازی شده(embedded) استفاده کرد.

قبل از فعال کردن Secure Boot ، باید مطمئن شد که:

- حالت بوت UEFI انتخاب شده باشد.

- UEFI Optimized Boot فعال شده باشد.

شرایط Secure Boot:

- فقط در حالت راه اندازی UEFI فعال است.

- کاربر برای فعال کردن آن باید از نظر جسمی حضور داشته باشد.

- در گزینههای بوت RBSU، حالت Boot باید روی حالت UEFI تنظیم شود و UEFI Optimized Boot باید فعال شود.

برای فعال/غیر فعال کردن Secure Boot اقدامات زیر باید انجام گیرد:

- از صفحه System Utilities، پیکربندی سیستم انتخاب شود > BIOS / platform configuration(RBSU) < امنیت سرور > تنظیمات Secure Boot > انتخاب Secure Boot.

- یک تنظیم را انتخاب شود.

- Enabled –Secure Boot را فعال میکند.

- disables – Secure Boot را غیرفعال میکند.

- تغییرات ذخیره شود.

- سرور دوباره راه اندازی شود.

نحوه کار Secure Boot:

Secure Boot مانند یک دروازه امنیتی کار میکند. کد دارای اعتبار معتبر از گیت عبور میکند و اجرا می شود. با این حال، Secure Boot در دروازه مسدود میشود و کدی را که دارای اعتبار نامعتبر یا فاقد اعتبار است رد میکند.

Intel® Desktop Board کلیدهای پیش فرض Secure Boot را برای ویندوز 8 تعبیه کرده است. این تابلوها و نسخههای BIOS مورد نیاز، آزمایش شده و از کیت مجوز سخت افزار ویندوز (WHCK) برای ویندوز 8 عبور کردهاند. گزارش های WHCK برای بردهای دسکتاپ اینتل در اطلاعات آزمایشگاه های کیفیت سخت افزار Microsoft Windows (WHQL / WHCK) موجود است.

UEFI Secure Boot مانع از نصب یا حذف لودرهای مرحله دوم نمیشود یا نیاز به تایید صریح کاربر برای چنین تغییراتی ندارد. امضا در هنگام راه اندازی تأیید میشوند، و نه هنگام نصب یا به روزرسانی بارگذار بارگیری. بنابراین، UEFI Secure Boot دستکاری در مسیر راه اندازی را متوقف نمیکند. این فقط مانع از اجرای یک مسیر بوت اصلاح شده توسط سیستم میشود که چنین تغییری رخ داده است و تشخیص آنها را ساده می کند.